金融セクターをとりまくサイバーリスク

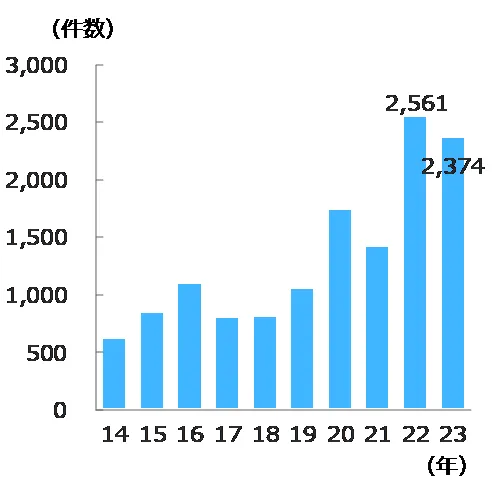

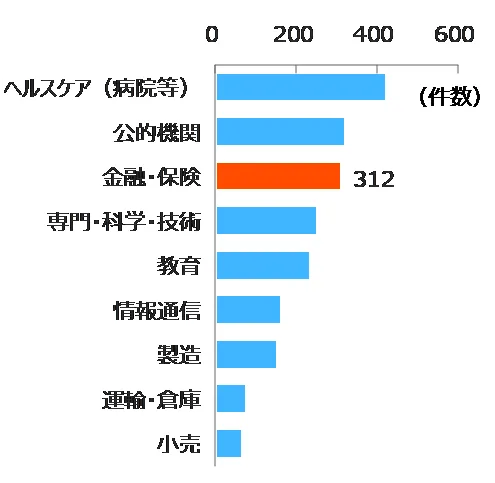

近年、サイバーリスクが世界各地で高まっている。とりわけ2020年のコロナ禍以降は、電子商取引(EC)の利用拡大をはじめ、経済・社会活動においてデジタル技術への依存度が高まったほか、ウクライナ危機や中東情勢の緊迫化など、地政学リスクが増大したこともあり、サイバー攻撃が増加している(図表1)。なかでも、銀行や保険会社といった金融機関は、大量の顧客情報や取引データを保有しているほか、金融取引の実務を担うなど、社会インフラとして重要な存在であるため、サイバー攻撃の標的とされやすい。実際、2023年のサイバー攻撃を業種別にみれば、金融・保険は、ヘルスケア(病院等)や公的機関に次いで、攻撃対象となっている(図表2)。

(図表1)グローバルベースでのサイバー攻撃件数

(図表2)業種別のサイバー攻撃発生件数(2023年)

(資料)University of Maryland “Cyber Events Database”をもとに日本総研作成

このようにサイバーリスクが広く意識されるなか、各国の金融当局や国際機関からは、サイバーインシデントによる金融システムへの悪影響を懸念する見方が広がっている。例えば、国際通貨基金(IMF)が2024年4月に公表した「Global Financial Stability Report(GFSR)」のなかで、サイバーリスクの高まりが、金融システムや金融市場の安定を脅かしかねないと警鐘を鳴らしている。

「金融分野におけるサイバーセキュリティに関するガイドライン(案)」の概要

ガイドラインの特徴

わが国では、金融機関のサイバーセキュリティ強化を促進するため、2015年に金融庁から「金融分野におけるサイバーセキュリティ強化に向けた取組方針」が公表され、その後も2018年9月、2022年2月の2度にわたってアップデートされた。さらに、本年6月、金融機関に対してサイバーセキュリティに関するより詳細な対応要件や対応事項を示すため、「金融分野におけるサイバーセキュリティに関するガイドライン(案)」が公表された。本ガイドラインの特徴は、以下の3点である。

1点目は、サイバーセキュリティに関して金融機関が対応すべき事項が、従来の監督指針から切り離す形で示された点である。近年、世界各地で国家的な関与が疑われるようなサイバー攻撃が頻発するなど、手口が組織化、洗練化、巧妙化している一方、金融業界では、ブロックチェーンやクラウドを基盤とする金融商品・サービス、API連携を活用したBaaS(Banking as a Service)、生成AIといった技術進歩を受けて、金融機能やチャネルが多様化・複雑化するなか、サイバーセキュリティの重要性が年々高まっている。こうした状況下、従来監督指針に記載されていたサイバーセキュリティ関連の対応事項を、ガイドラインに拡充しつつ、明示することで、金融機関に求められるサイバーセキュリティ関連の対応やその重要性が強調されることになった。

2点目は、金融機関に求める対応として、「基本的な対応事項」と、「対応が望ましい事項」に分類された点である。「基本的な対応事項」は、すべての金融機関において対応が必須となる項目であり、いわゆる「サイバーハイジーン(IT資産の適切な管理、セキュリティパッチ適用などの基本的な行動を組織全体に浸透させる取り組み)」が該当する。一方、「対応が望ましい事項」は、金融機関の業態や規模、特性等を踏まえ、対応が求められる項目である。具体的には、大手金融機関や主要な清算・振替機関など、金融システムや金融インフラの安定の観点で重要な役割を果たしている金融機関が対象となる。金融機関としては、自らを取り巻く事業環境、経営戦略及びリスクの許容度等を踏まえたうえで、サイバーセキュリティリスクを特定、評価し、リスクに見合った低減措置を講ずること(いわゆる「リスクベース・アプローチ」を採ること)が求められる。

3点目は、本ガイドラインが、広範な金融機関を対象としている点である。具体的に、ガイドラインの対象は、銀行・信用金庫(主要行等、中小・地域金融機関)、保険会社(少額短期保険業者含む)、金融商品取引業者等、信用格付業者、貸金業者、前払式支払手段発行者、電子債権記録機関、指定信用情報機関、資金移動業者、清算・振替機関等、金融サービス仲介業者、為替取引分析業者、暗号資産交換業者、銀行代理業、電子決済手段等取引業者、電子決済等取扱業者、電子決済等代行業者、農漁協系統金融機関、金融商品取引所が対象となっている。伝統的に金融機関にとどまらず、足元にかけてプレゼンスが拡大しているFinTech事業者等も対象とすることで、金融業界全体としてサイバーセキュリティに取り組む姿勢が示されている。

サイバーセキュリティ管理態勢に関する取り組み

以下では、金融機関に求められるサイバーセキュリティ管理態勢について、ガイドラインで示された主な取り組みを項目ごとに整理する。

①サイバーセキュリティ管理態勢の構築

- サイバーセキュリティ管理の基本方針の策定、検証

- 基本方針に基づいた管理態勢の整備、戦略・取組計画の策定及び進捗確認

- 基本方針に基づいた規定、業務プロセスの整備、必要に応じた見直し

- 経営資源の確保、人材の育成、最適な人員配置

- リスク管理部門による牽制(業務部門等から独立した監視・牽制)

- 内部監査(必要に応じて外部専門家からの知見を活用)

ここでは、取締役会などが、サイバーセキュリティリスクを組織全体のリスク管理の一部として捉えたうえで、サイバーセキュリティ管理の基本方針を策定することが求められている。これまで金融機関では、サイバーセキュリティ対策に関するマニュアル等を整備・実装してきたが、今後はより高い目線で、経営陣がコミットする形で、基本方針として取りまとめることが必要となる。基本方針には、①セキュリティ対策の目的や方向性、②関係主体等(顧客、地域社会、株主、当局等)からの要求事項への対応および法規制等への対応、③経営陣によるコミットメント、を記載することとされ、これに基づいて、サイバーセキュリティに関する個別の戦略や取組計画の策定や、規定や業務プロセスの整備等を行うとともに、必要に応じてそれらを見直すことが定められた。

また、ガイドラインでは、経営陣が、年に一回、①自組織を取り巻くサイバーセキュリティリスクの状況(自組織におけるサイバーインシデント発生状況、国内外・業界におけるサイバーインシデント発生状況、重大な脆弱性情報、等)、②サイバーセキュリティに関するリスク評価の結果、③取組計画の進捗状況、について、リスク管理部門から報告を受けることが必要とされたほか、大手金融機関等には、少なくとも年に2回、サイバーセキュリティにかかるパフォーマンス指標(KPI)及びリスク指標(KRI)に関する報告を受けることが求められた。

さらに、サイバーセキュリティ強化に向けた経営資源の確保については、人材面に焦点があてられた。本ガイドラインでは、「経営陣は、サイバーセキュリティの重要性を踏まえた上で、サイバーセキュリティ担当部署などに、専門性を有する人材を配置し、また、必要な予算を配分するなどにより、適切な資源配分を行うこと」とされたほか、「サイバーセキュリティ管理の基本方針と整合的な人材の育成・確保のための計画(人材育成計画、採用計画及び教育研修・訓練計画など)を策定すること」、「サイバーセキュリティ人材の育成については、外部人材の活用も含め、計画的に確保していくこと」等が示された。

②サイバーセキュリティリスクの特定

- 情報資産(情報システム・外部システムサービス、ハードウェア・ソフトウェア、データ等)の管理

- リスク管理プロセス(脅威情報・脆弱性情報の収集・分析、リスクの特定・評価、リスク対応等)

- ハードウェア・ソフトウェア等の脆弱性管理

- 脆弱性診断及びペネトレーションテストの定期的な実施

- サイバーインシデントに対する定期的な演習・訓練の実施

ここでは、サイバーリスクを特定、把握するために必要となる事項が示されている。具体的には、自社の情報資産(情報システム及び外部システムサービス<クラウドサービス等>、ハードウェア・ソフトウェア、保管される情報<データ>、ネットワーク)の整備やメンテナンスのほか、サイバーインシデントに関する情報収集、分析が必要となる。また、テストや演習・訓練を定期的に実施することで、自社のシステムや対応計画等のリスクや脆弱性を特定、把握することが重要とされた。

③サイバー攻撃の防御 ④サイバー攻撃の検知

- 認証・アクセス管理(アクセス権、アカウントの適切な管理、認証要件の設定 等)

- サイバーセキュリティに関する教育・研修の実施

- データ管理方針の策定、データ保護、バックアップの確保

- システムのセキュリティ対策(ハードウェア・ソフトウェア管理、ログ管理、セキュリティ・バイ・デザイン、インフラストラクチャ(ネットワーク等)の技術的対策、クラウドサービス利用時の対策)

- サイバー攻撃検知に向けた継続的な監視

ここでは、サイバー攻撃を防御したり、それを事前に検知するための対応事項が示されている。具体的には、自社システムへの不正侵入や不正利用、外部への情報漏えい等を防止、抑止するため、アクセス権限やアカウント(ID)管理を適切かつ厳格に行うほか、システムの重要度等に応じて、認証要件を設定することが求められた。

またデータ管理についても、その重要度に応じて、暗号化や認証、アクセス制御等の保護策を講じることが要されたほか、システムのセキュリティ対策として、ハードウェア・ソフトウェア管理の管理、適切なログの管理、インフラ(ネットワーク)やクラウドサービスに係るセキュリティ対策等を講じることが必要とされた。なかでも、「セキュリティ・バイ・デザイン」の確保は、新たな取り組みとして挙げられる。セキュリティ・バイ・デザインとは、新たな金融商品やサービスを展開するにあたって、その企画・設計段階から、セキュリティ要件を組み込む考え方である。金融機関にとって、デジタル技術の活用にあたっては、サイバーセキュリティを考慮することが基本的な行動となる。

⑤サイバーインシデント対応及び復旧

- インシデント対応計画及びコンティンジェンシープランの策定

- インシデントへの対応及び復旧(初動対応、分析、顧客対応、組織内外の連携、広報、封じ込め、根絶、復旧)

ここでは、サイバーインシデントが発生した際の対応計画やコンティンジェンシープランの策定や、そこに含まれるべき内容等が示されている。対応計画については、サイバー攻撃の種別ごとに、対応の優先順位や目標復旧時間、目標復旧水準を定めることが求められた。また、①初動対応(インシデントの検知等)、②インシデント発生時の情報公表や情報伝達、注意喚起(顧客対応、内外連携、広報)、③被害拡大の防止(封じ込め)、④原因の特定、根絶、⑤システムの復旧、といった段階に応じた具体的な対応が示されている。

⑥サードパーティリスクの管理

- サードパーティを含む業務プロセス全体を対象としたサイバーセキュリティ態勢の整備

- サードパーティリスク管理の方針の策定、組織体制や規定の整備

- サードパーティのデューデリジェンス

- サードパーティが遵守すべきサイバーセキュリティ要件の明確化

サードパーティリスクとは、システム会社やシステムベンダー、クラウド等のサービス提供事業者、業務提携先、API連携先といった外部組織(サードパーティ)から生じるサイバーリスクを指す。金融機関がサードパーティの提供するシステムやインフラを活用したり、外部機関とAPIを通じてシステム連携する事例が増加するなか、このサードパーティリスクの適切な管理が重要となっている。ガイドラインでは、金融機関に求められるサードパーティリスク管理に関して、リスク管理方針の策定や組織体制、社内規定の整備、取引開始時のデューデリジェンスや提供される商品・サービスのモニタリング等を通じたリスクの評価、サードパーティが遵守すべきサイバーセキュリティ要件の明確化等の対応事項が示された。

3.サイバーセキュリティ強化に向けて金融機関に求められる対応

サイバーリスクの高まりが意識されるなか、本稿で概説したガイドラインが策定されるなど、金融システムの安定性や金融市場の機能維持の観点から、より高いレベルでの対応が求められることとなった。このような当局の姿勢を踏まえ、サイバーセキュリティの強化に向けて金融機関に求められる対応の要諦を3点指摘したい。

経営層のコミットメントのもとでの態勢整備

金融機関がサイバーセキュリティに関する態勢整備や具体的な対応を進めていくうえで重要となるのが、経営層によるコミットメントである。サイバーセキュリティやサイバーレジリエンスの強化は、往々にして「守り」の施策と位置付けられ、経営層の関心が高まらず、必要な態勢整備や投資が後回しになったり、施策の検討が関係部署任せになったりするケースも多い。金融機関として、経営層のコミットメントのもとで、サイバーレジリエンスの強化を経営戦略上の重要なイシューとして位置づけ、経営資源の最適な配分や態勢整備等を進めたり、システム対応等のための投資余力や人材育成等の費用を捻出するため、ビジネスモデル改革やコスト構造の見直し等を通じて、収益力を不断に向上させていくことが重要となる。

サイバーリスクの高まりを踏まえた主体的な対応と不断の見直し

ブロックチェーンやクラウドを基盤とする新たな金融商品・サービス、API連携を活用したBaaS(Banking as a Service)、生成AIの爆発的な普及といった技術進歩を受けて、サイバーリスクは年々高まっている。金融機関としては、今回のガイドラインを、遵守すべきチェックリストとして受け身の対応をとるのではなく、サイバーセキュリティの実効性を高めるための基本的な原則と位置付けたうえで、自社に求められる対応を不断に検証していくことが不可欠となる。とりわけ今回のガイドラインでは、金融機関の規模やプレゼンス、ビジネスモデル等に応じて、必要となる対応が異なることとなるため、主体的にサイバーセキュリティ対策を講じていくことが重要となる。

情報・ノウハウの共有を通じた「集合知」の形成

金融セクター全体で、サイバー攻撃の被害を未然に防いだり、その被害を極小化するためには、業界全体として、情報やノウハウを共有し、「集合知」を形成することが重要となる。サイバー対策については、金融機関毎の巧拙を競う性格のものではなく、個社のリソースだけですべての対策を行うのは現実的に困難であり、業界横断的、もしくは官民が連携した取り組みが必要となる。具体的に、全国銀行協会や金融ISAC (Information Sharing and Analysis Center)、金融情報システムセンター(FISC:The Center for Financial Industry Information Systems) 等との情報連携が求められる。対応が遅れる金融機関が抜け穴となったり、攻撃の標的とされるようなことが増えれば、金融セクター全体の信用低下にもつながりかねないため、今後も、金融業界全体でこうしたノウハウや情報の共有を進め、対策を高度化していくことが重要となる。

おわりに

デジタル化の進展は、経済・社会活動に多くのメリットをもたらした一方、本稿で取り上げたサイバーリスクのように、負の側面も顕在化している。なかでも金融機関は、日常生活や企業活動を営むうえで不可欠なインフラ機能を提供しているほか、大量の顧客情報やデータを扱うという業界の特性もあり、金融システムや金融市場の安定を確保するためにも、サイバーセキュリティ対策は喫緊の課題である。わが国金融セクターとしては、今般策定された「金融分野におけるサイバーセキュリティに関するガイドライン(案)」の主旨を十分に踏まえ、経営陣のコミットメントのもと、サイバーセキュリティ対策やそのための態勢整備を進めていくとともに、金融セクター全体で機運を高めていくことが不可欠になるだう。

▼12月18日開催!講師登壇セミナーへのお申し込みはコチラ▼

- 寄稿

-

株式会社日本総合研究所

調査部金融リサーチセンター・センター長

谷口 栄治 氏07年三井住友銀行入行。10年7月から12年6月、経済産業省経済産業政策局調査課。12年7月から、三井住友銀行経営企画部金融調査室。20年4月より、日本総研調査部金融リサーチセンター。24年4月より、同センター長。専門は、金融機関の業務環境や金融システムに関する分析、内外金融機関の戦略動向に関する調査。

▼その他サーバーセキュリティ関連の記事はこちら▼

金融業界における不正取引の実態~テクノロジーやAIを活用した対策とは?~

ゼロデイ攻撃を理解するための完全ガイド【初心者向け】

データクリーンルームとは?:金融業界で注目のセキュリティ対策

デジタル時代の必須!ゼロトラストとは?金融業界での活用事例

金融業界における情報漏洩防止策~最新ニュースを踏まえて紹介~