「防ぎきれないサイバー攻撃。データレジリエンスのためのデータ保護『Cyber Recovery』」

-

【講演者】

デル・テクノロジーズ株式会社

DPS事業本部第二営業部 営業戦略推進担当部長

鈴木 敏通 氏

<サイバーリカバリーについて>

ゼロトラストやEDRは、サイバー脅威の事前防御であるが、サイバーリカバリーとは、サイバー被害後のレジリエントなデータ復旧を担うものである。世界的にサイバーセキュリティを考える軸として活用されているNIST(アメリカ国立標準技術研究所)のサイバーセキュリティフレームワーク(以下、CSF)にも「復旧策」を考える必要性について言及があり、いかに防御してもサイバー攻撃のリスクをゼロにできないという考え方が世界的に広まっているという現れであると考える。

日本国内のサイバー攻撃被害

日本国内の金融機関におけるサイバー攻撃被害について、Trellix社が2021年7月から9月に検知したランサムウェア攻撃のデータによると、最も標的になりやすいのは銀行・金融業界で、検知された攻撃の22%は同業界を狙ったものであった。この結果から、金融機関はたまたま被害にあっていないだけであり、万が一に備えて対策することが必要であることがわかる。

弊社が2021年に実施したダウンタイム/データロスの原因に関する調査では、ランサムウェア等の外部からのセキュリティ侵害は5位、内部からのセキュリティ侵害は8位という結果となったが、2022年に実施した調査結果では、外部からの侵害が1位、内部が5位と大幅に増加したことがわかる。

このような状況を受け、バックアップベンダーのみならず、セキュリティベンダーも多層防御でもリスクをゼロには出来ない為、リスクヘッジとしてバックアップが必要であると説いている。しかし、被害例もあるように、従来型のバックアップではバックアップデータも破壊されてしまう可能性があり、そこで有効となるのがサイバーリカバリーである。

考慮すべきサイバー攻撃の手法と有効なバックアップとは

サイバー攻撃は主に、EmotetやWannaCryに代表される、スパムメールやドライブバイダウンロードといった手法で不特定多数をターゲットとした金銭目的の「ばらまき型」と、特定企業や団体に対するテロリズムや怨恨、政治的思想の相違等を動機とし、ハッキングにより企業内のシステムをスキャンし各システムに合った攻撃をすることで壊滅的な被害をもたらす「標的型」の2つの手法がある。

いずれの攻撃も暗号化、破壊/改ざん、情報漏えいという被害をもたらし、さらに近年では、攻撃前のファイルを予め保持し、復旧と引き換えに金銭を要求するといった多重脅迫の手口も増加している。また、標的型と比べ被害の度合いは限定的であるばらまき型であっても、ただ暗号化するだけではなくバックアップデータも破壊するようなランサムウェアも一般的になっており、標準化されたプラットフォームや、ディスク・NASといったバックアップストレージをデータの保護に利用することは、高度化するサイバー攻撃に対して無意味となってしまうのだ。

また、サイバー攻撃からの復旧で重要になるのが多世代のバックアップだ。攻撃者が攻撃を達成するまでの防御/検知策がサイバーセキュリティであるが、サイバーリカバリーとは攻撃が達成されてから必要になる復旧策である。復旧時に戻すべきデータは、必ずしも攻撃の直前のデータとは限らず、より多くの世代のスナップショットを保持しておく必要がある。

<サイバー攻撃からバックアップデータを保護>

弊社のバックアップソリューションであるPowerProtect Cyber Recoveryは、OSから独自開発しているほか、バックアップデータの保存先のボリュームも独自の通信プロトコルで独自のファイルに保持しており、セキュリティ面で堅牢な仕組みを提供している。

ただし、サイバーリカバリーは100%被害にあわない状況をどのように作るか、という考えをもとに作られており、上記の仕組みだけでは足りないのである。100%被害にあわないための究極的な方法は、ITを使わず、ネットワークにも繋がないことであるが、即ちネットワークからの侵入経路を絶つことが必要であるということだ。

ビジネスを強くするうえで、上手くデータを活用することが重要になってきている故に、データの保護を考える必要がある。

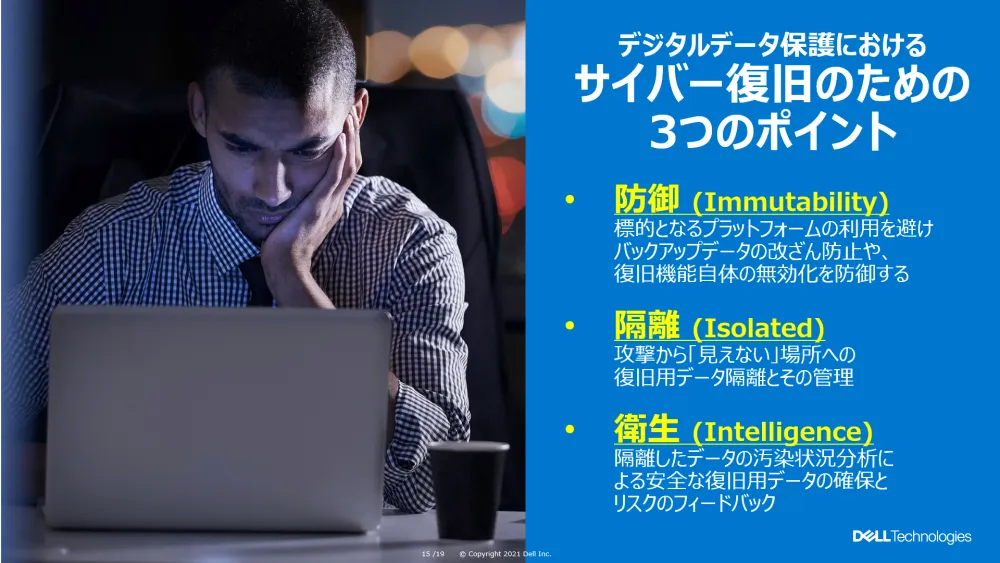

サイバー復旧のための3つのポイント

デジタルデータ保護におけるサイバー復旧のための3つのポイントは「防御」「隔離」「衛生」である。標的となるプラットフォームやファイルシステムの利用を避け、バックアップデータの改ざん防止や、復旧機能自体の無効化を防御すること、つまり一次バックアップを強化することが防御である。サイバーリカバリーのポイントは隔離と衛生であるが、攻撃から「見えない」場所へ復旧用データを隔離し管理すること、また隔離したデータの汚染状況分析による安全な復旧用データの確保とリスクのフィードバックをおこなうことである。

弊社では、分析にCyberSenseを使用し復旧を強化している。従来型の防御策としてのアンチウィルスはパターンマッチングという仕組みを使用しているが、パターンファイルに登録のないマルウェアはスルーしてしまうという欠点があった。一方、CyberSenseはバックアップデータの検査に特化しており、現存のデータ単一のチェックだけでなく過去データとの比較検証により不審な変更等から攻撃被害を検知し、復旧のためのクリーンなデータセットを特定することができるのである。

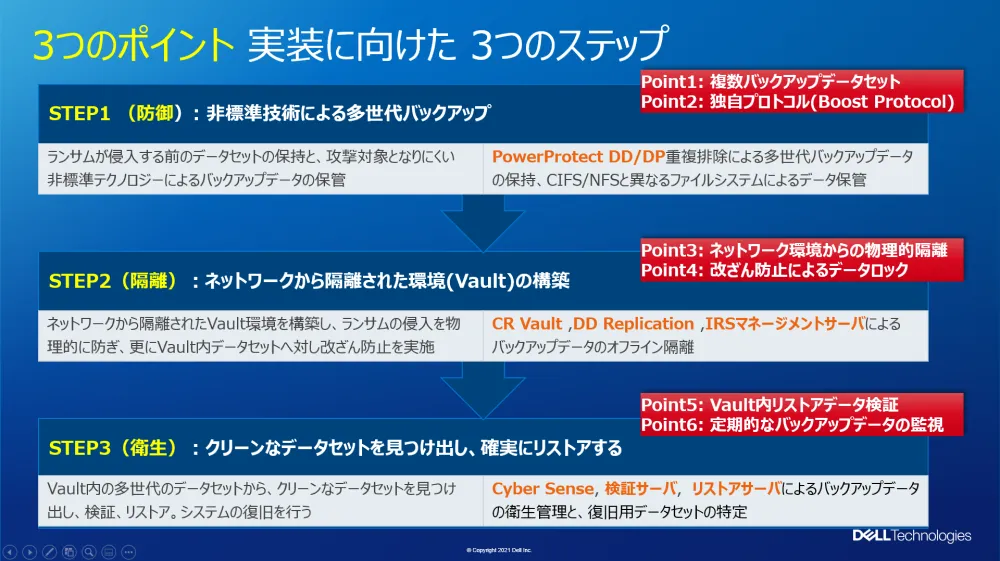

3つのポイント実装に向けた3つのステップ

AIに象徴されるようにデータの重要度は増しているが、組織によってデータへの依存度は大きく異なることから、前述の3つのポイントをすべて実装すべきとは考えていない。しかし、ステップ1(防御)として従来型のバックアップからの脱却、つまりランサムウェアが侵入する前のデータセットの保持と、攻撃対象となりにくい非標準テクノロジーによるバックアップデータの保管が最低限必要であると考える。その上で、データの重要性や求める復旧スピードによってステップ2(隔離)を検討するか、ステップ3(衛生)まで検討するかの要件定義が必要になる。

<“SaaS”という選択肢>

金融業界においてもクラウドが検討される事が増えているが、方針としてクラウドにするからクラウドサービスを検討するというクラウドバイデフォルトという考え方が多い。一方で弊社では、クラウドあるいはオンプレミスを用途ごと適材適所にはめていく考え方が重要であると考え、マルチクラウド戦略として「クラウドバイデザイン」を提唱している。

セキュアなデータ保護という観点から、SaaSクラウドは十分有効であると考えている。SaaS のバックアップとはつまり、1次バックアップから通常の業務ネットワークとは切り離された別のネットワーク上にバックアップデータが存在することになり、ランサムウェアに感染した際もスキャンして引っかかることがなく、隔離することが出来るのである。

近年のランサムウェアはEDRで検知されるのを避けるために、時間をかけて暗号化する傾向にある。そうするとファイルごとに暗号化された日付が異なるのであるが、ファイルごとに自動的に最新の未感染データを特定し1つの復旧用のスナップショットを作成する「キュレート スナップショット」という衛生分析機能が有効である。

このようにデータ復旧における「防御」「隔離」「衛生」のポイントは、SaaSのバックアップによっても実現が可能なのである。

<結びに>

弊社では、2017年に日本国内でランサムウェア攻撃の認識が広がる以前の2015年に初めてアメリカの金融のお客様向けに完全な隔離環境を構築する仕組みを提供し、翌年にも同仕組みをサイバーリカバリーソリューションとして提供したという歴史がある。また、サイバー攻撃などによる壊滅的な被害から顧客の資産を守る仕組みづくりを目的に2016年に米国金融機関によって設立された非営利団体であるシェルタード・ハーバーが定めたデータ隔離仕様を実現可能なソリューションとして唯一認定を受け、金融関連の実績も多く、日本国内での導入実績も増えてきている。そのため、これらの実績も安心材料として、弊社のサイバーリカバリーソリューションをご検討いただければと思う。