- 【講演者】

- 東京エレクトロン デバイス株式会社

CNビジネス開発室

小野瀬 翼 氏

金融機関の9割超がSaaSを積極的に利用

日本銀行が155の金融機関を対象に2023年に実施した「クラウドサービスの利用状況等に関するアンケート」の調査結果によると、9割超が既にクラウドを利用していると回答しています。事業系統別に見ると、資金証券系や国際系といった重要領域から、一般システムに至るまで、SaaS(Software as a Service)が積極的に利用されています。

SaaSは、IaaS(Infrastructure as a Service)やPaaS(Platform as a Service) といった他のクラウドサービスに比べて、クラウド事業者の責任範囲が広いことが特徴です。一般的なサービスモデルでは、データとアクセス管理は利用者側の、それ以外のアプリやOS、サーバー、ネットワークなどはすべてクラウド事業者の責任範囲となります。こうした明確な分担が、SaaSの普及を後押ししている要因と考えられます。

それゆえに、「SaaSのセキュリティはSaaSプロバイダーが管理する仕事」「情報システム部門がSaaSに関する全ての設定を管理している」といった誤った認識が生じやすいともいえます。

このような誤解は、情報漏えいや権限の乱用、サイバー攻撃、ガバナンス不全、問題発生時の調査・復旧の遅れなどにつながるリスク要因ともいえます。

実際、機密性の高いファイルが「リンクを知っていれば誰でもアクセス可」の状態になっていたり、一時的に社外共有向けに格納したファイルが公開されたまま放置されたりしているといった状況が散見されます。

特に金融機関は、ひとたびサイバー攻撃を受けてシステムダウンすれば、その影響は企業単体だけでなく社会に広く及びます。金融庁の「金融分野におけるサイバーセキュリティに関するガイドライン」において、経営層の関与や、それぞれのリスク許容度・戦略・事業環境に応じて必要な対策を見極めるリスク・ベースアプローチの導入が強調されているのもそのためです。一方、冒頭の日銀のアンケート調査結果では、人材・ノウハウに加え、体制確立などの組織面の課題や、ログ・ID・アクセス管理には問題意識があることが浮き彫りになっています。

現在の日本国内では、セキュリティ製品としてはCSPM(Cloud Security Posture Management)やCASB(Cloud Access Security Broker)、SMP(SaaS Management Platform)などが知られています。

しかし、CSPMはSaaS環境の可視化や体制管理には対応しておらず、CASBはSaaS自体の設定不備を検出できません。また、SMPではセキュリティ設定の不備検出やコンプライアンス遵守状況の確認ができません。こうしたことから、SaaSのセキュリティを既存のセキュリティ製品だけで防御し切るのは難しいのが現状です。

4つの代表的機能で潜在的リスクを特定

そこで注目を集めているのがSSPM(SaaS Security Posture Management)で、直訳すると「SaaSセキュリティ態勢管理」となります。代表的な機能は4つあります。まず「セキュリティ設定の監視」。SaaSアプリケーションのセキュリティ設定を継続的に監視し、不適切な設定や潜在リスクを検出します。第2が「コンプライアンスの評価」で、企業が順守すべきセキュリティ標準や法規制に基づき、SaaSのコンプライアンス状態をチェックします。第3が、検出された問題に対してリスク分析を行い、自動修正するためのアクションを提供する「リスクの評価と修正」。そして最後が「可視性の向上」で、SaaS全体のセキュリティ態勢を可視化し、セキュリティ強化に役立つ視点を提供します。

このような機能を備えたSSPMを導入することで、潜在的なリスクや脆弱性の特定、および複数SaaSのセキュリティ設定の問題点を一元で管理できます。自動修正機能は運用管理の効率化や工数削減に貢献しますし、企業が自律的にコンプライアンス遵守を徹底できるようになります。組織が利用している様々なSaaSの設定内容や利用状態を随時確認し、セキュリティリスクを特定・継続監視するSSPMは、SaaS型セキュリティソリューションといえるでしょう。

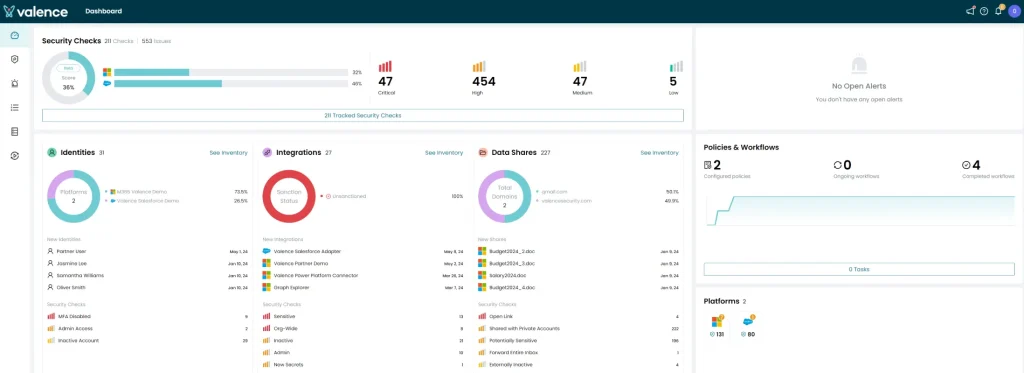

企業の情報システム担当などの管理者様はSSPMにログインすると、監視対象のSaaSの設定値の状態やアカウント/アクセス設定、保有データ、連携接続状態がダッシュボード画面に表示されます。API経由で定期的にログやメタデータをPULLすることで、取引先などサードパーティーのSaaSが承認済みのものか、AI(人工知能)・ロボットの自動ログインや連携状態は適切かといった情報も検出できます。関連会社などを含む全従業員・SaaS利用者のアカウント状態を確認し、何か問題があった場合は管理者様に通知が届きます。

金融業界で実績豊富なSSPM「Valence Security」

SSPMの導入を検討する際は、サポートしているSaaSのカバレッジや自社で遵守すべきセキュリティ基準や規格をカバーしているかといった選定ポイントがあります。そこでご紹介するのが、当社で取り扱っているSSPM「Valence Security」です。

「Valence Security」は、2021年設立の米Valence Security社が運用するSSPMで、これまでにサイバーセキュリティ関連の様々なアワードを受賞してきました。米国を中心に金融機関など多数の顧客を抱えており、例えば、主に個人向け保険・サービスの販売および提供を手がけるGoosehead Insurance社は、データの露出低減・情報漏えい防止のために導入しています。

「Valence Security」の特徴の一つが視認性の高いユーザーインターフェースです。ダッシュボード画面は大きく4つの区画があり、上部の「総合セキュリティスコア」では、Critical(クリティカル)な項目はいくつか、High(ハイ)と呼ばれる重要な設定ミスやリスクは何項目かといった情報を表示します。画面の下部には「ID」「SaaS連携」「データ共有」のそれぞれに関する設定不備・脅威がグラフなどで示されているので、このダッシュボード画面をチェックするだけで各SaaSの状況やアラートの一元管理が可能です。

「Valence Security」は金融業界で重視されている様々なセキュリティ規格に対応しています。Microsoft365は国内シェアが非常に高いグループウェアである半面、ハッカー集団からの攻撃のメインターゲットにもなりやすいといえます。「Valence Security」はMicrosoft365に関する標準規格を監査しているので、同環境下におけるセキュリティ強化のためのベストプラクティスの提供が可能です。サイバー攻撃から防御するための20の主要なセキュリティ対策ガイドライン「CIS Critical Security Controls」や、クレジットカード情報のセキュリティ基準でカード決済環境におけるデータ保護を目的とする「PCI Data Security Standard(PCI-DSS)」もサポートしています。

当社では「Valence Security」をベースにしたリスクアセスメントサービスを提供しています。

まずは1時間、SaaSセキュリティの専門家がご相談を承ります。

ご相談後、数日以内に詳細なセキュリティ診断レポートをお届けします。

そこでは、具体的なリスクの所在や設定不備など、貴社のSaaSセキュリティ対策にすぐに活かせる“気づき”を少なくとも3点ご提示します。ぜひお気軽にお問い合わせください。

- 【本記事に関するお問い合わせ先】

- 東京エレクトロン デバイス株式会社 https://cn.teldevice.co.jp/product/valence/form.html