多面・拡大化する脅威対象領域、深刻な脆弱性の増加

金融業界のサイバー脅威動向に関して、金融サービスに特化した唯一のグローバルサイバーインテリジェンス共有コミュニティー「FS-ISAC」が、2022年3月に同年以降に金融機関が直面するサイバー脅威についてレポートを発表している。そのレポートでは、(1)サードパーティー攻撃、(2)ゼロデイ脆弱性を突く手段、(3)ランサムウェアの3つをポイントとして挙げている。(1)はサプライチェーンを突いた攻撃が増加すること、(2)は世に広まっていない脆弱性情報を使って攻撃することに加え、ニアゼロデイと表現されるような脆弱性が明らかになった数時間後に攻撃を仕掛けてくるようケースも含まれる。(3)はご存知のように相変わらず活発なランサムウェア攻撃である。

脆弱性については、半数以上がCriticalとHighに分類されている深刻な脆弱性の増加が見られる。その上、脆弱性の悪用までの時間が短くなってきていることがわかっている。例えば、当社が調査したF5 BIG-IPにおける認証バイパスの脆弱性に対する脅威防御シグネチャを直ちにリリースした際には、わずか10時間のうちにシグネチャに対して2522回の攻撃が試行された。また、CVE(共通脆弱性識別子)が公開されてから15分以内に脆弱性スキャンを開始することが判明している。

こうした状況下、ASM(攻撃対象領域管理)と呼ばれるインターネットに露出している脆弱なシステムを特定する技術が注目されている。管理者が認識していない資産で脆弱な資産についても、それを発見するアプローチが提供され、攻撃者と同じような目線で脆弱な資産を発見し管理者に通知する仕組みで、脆弱性管理手法として有効な手段と考えられている。

サプライチェーン標的や多重恐喝が増加

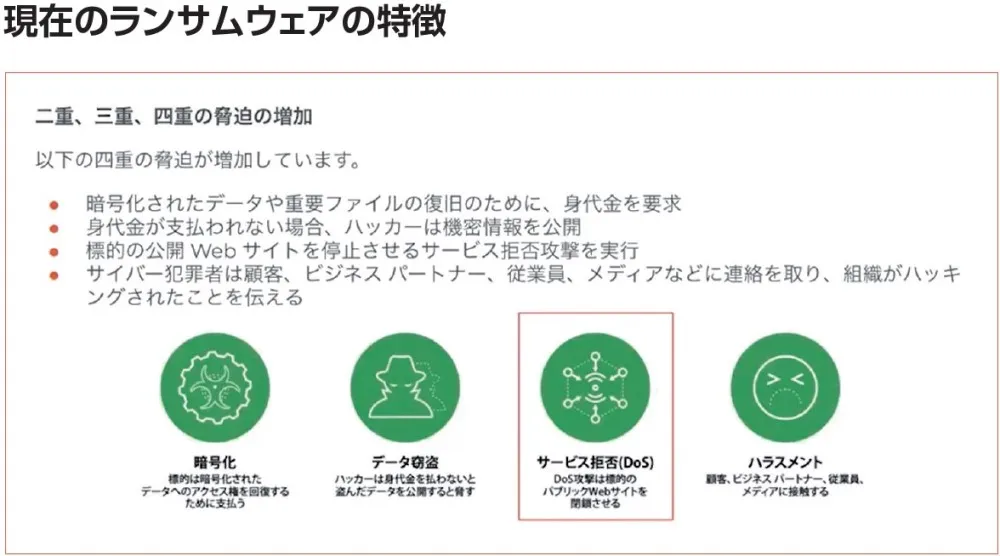

一方、現在のランサムウェアの特徴は大きく3点ほどある。すなわち、脆弱な認証情報を利用すること、サプライチェーンも攻撃の標的としている、そして二重・三重といった多重脅迫の増加である。

脆弱な認証情報を悪用するケースは、攻撃者が自ら認証情報を搾取するのではなく、アカウントを売る犯罪グループである初期アクセスブローカー(IBA)からダークウェブで買う場合もある。リモートデスクトッププロトコル(RDP)の認証情報に関しては、ダークウェブにおいて1件あたり数ドルといった低価格で売買されている実態がある。

サプライチェーンを標的にしている点は、サプライチェーンを構成する組織のうちセキュリティ対策が不十分な組織を踏み台にして資金力のある中核企業を狙う傾向がある。従来のランサムウェア攻撃がターゲットにしたのは身代金の支払能力がある組織だが、そうした組織はセキュリティ投資も旺盛で対策が整備されてきたことにより攻撃が難しくなったという背景があるからだ。最近の国内事例では金融業界ではないが大阪の病院の被害例がそれだ。病院のサプライチェーンの1つである給食事業者とのVPN装置の脆弱性を悪用して給食事業者のサーバーに侵入し、病院のサーバーの認証情報を搾取して電子カルテシステムに大きな打撃を与えた。病院の報告書によると、43日間にわたって診療業務が制限され、逸失利益は10数億円に上ったという。

3つ目の特徴は二重、三重、さらに四重の脅迫を仕掛ける事象の増加である。ランサムウェア攻撃は、まず標的の機密情報を暗号化し、データを復旧するために身代金を要求。次の段階として、身代金が支払われない場合に機密情報を搾取して、公開すると脅してくる。標的の公開Webサイトを停止させるサービス拒否攻撃(DoS攻撃)を実行して閉鎖に追い込み、身代金の支払いがなければさらに酷い攻撃を仕掛けると脅す手口である。最後は、サイバー犯罪者は顧客やビジネスパートナー、メディアなどに接触し、組織がハッキングされたことを暴露するというハラスメント攻撃である。こうした企業ブランドイメージの低下や信用の失墜を狙った脅迫まで進む四重の脅迫が増えてきている。

当社のUnit42というホワイトハッカー集団のレポートでも、多重恐喝のケースの割合が増加していると明らかにしている。例えば、暗号化に加えてデータを搾取し、さらにディープサイトへ暴露恐喝するケースが2021年は40%だったが、2022年には70%に増加。ハラスメントも2021年は1%以下だったものが、2022年には20%に増加した。

セキュリティ人材不足、広範なスキルの不足が大きな課題

サイバー脅威が増加し手口が複雑化する中で、さまざまなセキュリティソリューションが導入されてきている。金融業界に限らないが、NRIテクノロジーズが「企業における情報セキュリティ実態調査」で国内のセキュリティソリューション導入状況をレポートしている。それによると2022年は、最も導入されたユーザー端末の脅威検知・迅速対応するEDR(Endpoint Detection and Response)をはじめ、ユーザーのクラウド利用の可視化・制御を行うCASB(Cloud Access Security Broker)、クラウド型のID・アクセス管理サービスのIDaaS(Identity as a Service)、セキュリティ運用の自動化・効率化するSOAR(Security Orchestration, Automation and Response)、ユーザー行動に関わるログの統合分析・通知するUEBA(User and Entity Behavior Analytics)、クラウドセキュリティ脅威管理ツールのCSPM(Cloud Security Posture Management)、あるいはSSPM(SaaS Security Posture Management)などが導入上位を占めている。

こうしたソリューションを導入しているのは、セキュリティ関連予算が大規模な企業が多い。DXを推進し、グローバルに事業を展開することからサプライチェーン全体で攻撃対象領域を定義・管理する必要に迫られたことが一因になったと考えられる。

一方、金融庁においてもデジタライゼーションの加速的な進展に伴うサイバーセキュリティリスク対応を推進し、サイバーセキュリティ強化に向けた取組方針をアップデートしている。具体的には、モニタリングや演習の高度化、新たなリスクに対応するためにセキュリティありきでシステムをデザインすることを求めている。

また、セキュリティに対する組織全体での取り組みとしてセキュリティ人材の育成などを挙げている。しかしながら、深刻なセキュリティ人材の不足も課題となっている現状がある。セキュリティ人材不足は諸外国も同様だが特に日本は著しく、国際デジタル競争力においてサイバーセキュリティは64カ国中44位、デジタル/技術スキルは同62位という惨憺たる状況だ。

セキュリティ人材が不足する中にあってもクラウドや新たなテクノロジーを使ったビジネスが加速しており、新たな協働体制の構築によるサプライチェーンの複雑化も進んでいる。こうした状況下でセキュリティ製品が多数導入されるため、必然的にアラート発生件数も増加の一途をたどる。その結果、セキュリティ運用人材が不十分な状態ではアラートに対応できず、30%を超えるアラートが無視されている実態がある。

また、1つのインシデントの調査・分析に1つのセキュリティツールを見れば完結するケースは少なく、複数のセキュリティツールのコンソールを個々に参照しなければならない。したがって、運用担当者は複数製品にまたがる製品知識を修得する必要があり、そのスキルも課題となっている。

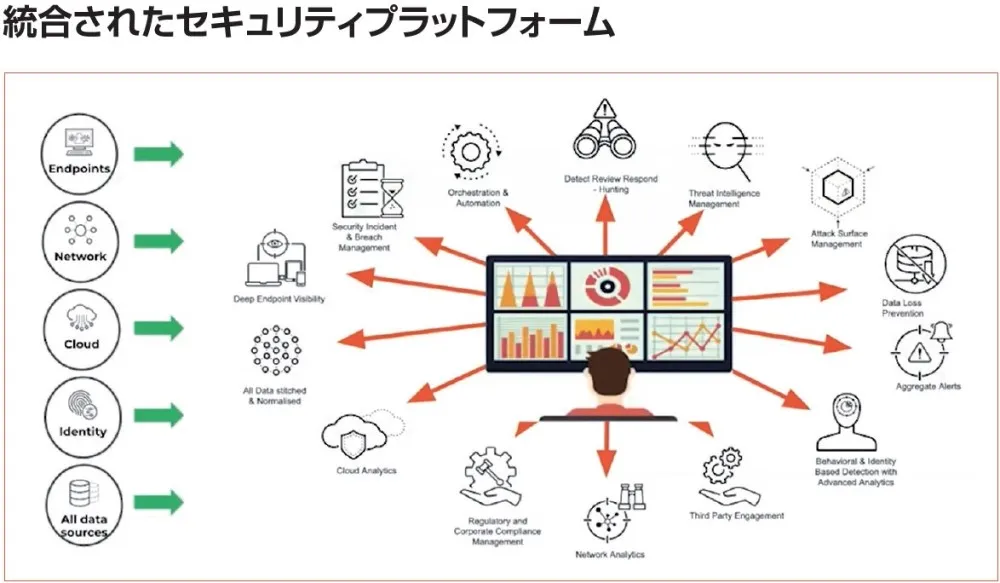

統合されたセキュリティプラットフォームが課題解決

セキュリティ運用の人材不足に加え、導入された数多くのセキュリティ製品の運用管理が行き届かないという課題に対して、統合されたセキュリティプラットフォームの導入が推奨されている。ガートナーも従来のような各種セキュリティ製品を個別管理するのではなく、統合されたプラットフォームを採用すべきだと提言している。

各セキュリティ製品の個別運用による複雑さを軽減し、共通点があるインテグレーションしやすい、またはインテグレーションされているソリューションを活用し、管理コストを細小限に抑えることがポイントだとしている。すでに29%の組織がセキュリティの統合に取り組んでおり、51%の組織が2~3年以内に取り組みを開始するとされている。

また、ガートナーは、今後セキュリティベンダーは「ポートフォリオ型」と「プラットフォーム型」に分かれていくとも述べている。ポートフォリオ型は、従来のような各セキュティ領域で先鋭的・特徴的な製品を開発するアプローチであり、プラットフォーム型は統合された製品基盤を提供し、統合化されたコンソールによって運用を簡素化するアプローチがとられる。当社もセキュリティプラットフォームは統合されたものを開発していくことにより、セキュリティ運用における課題を解決していくことができると考えている。

パロアルトネットワークス株式会社

URL: https://www.paloaltonetworks.jp/

Phone: 03-6205-8061

Email: InfoJapan@paloaltonetworks.com

- 寄稿

-

パロアルトネットワークス株式会社河本 淳弘 氏

Cortex営業本部 システムエンジニア スペシャリスト