「アタックサーフェース管理の新潮流 — Cortex Xpanseが提供する攻撃対象領域の管理方法」

- 【講演者】

- パロアルトネットワークス株式会社

Cortex営業本部 システムエンジニア

野口 みどり 氏

<ビジネスニーズの多様化により複雑化するサイバーリスク>

昨今、データ経営や働き方改革、業務効率化、コスト削減などビジネスニーズが多様化しておりサプライチェーンやリモートアクセス、業務委託先、クラウドといった様々な場面で企業を取り巻くサイバーリスクが増大している。また、ビジネスニーズの多様化に伴う事業環境の変化により、セキュリティ対策のサイロ化が一層顕在化している。実際に、医療機関や自動車部品メーカーなど様々な業界でランサムウェア等のサイバー攻撃により、システム復旧に数億円、数カ月の期間を要するといった、事業に甚大な被害をもたらすインシデント事例も発生している。

<アタックサーフェスとは>

アタックサーフェス(攻撃対象領域)は、許可されていないユーザー(攻撃者)が組織へ攻撃を行う際に、攻撃者から見えているインターネット上のすべてのポイントまたは攻撃ベクトルの数のことである。組織は公開されている資産を継続的にスキャンすることで、潜在的な脅威を可能な限り迅速に特定してブロックすることができる。また、サイバー攻撃が成功するリスクを減らすために、アタックサーフェスを最小限に抑えるように努める必要がある。インターネット上に公開された攻撃対象領域となりうるポイントが直接攻撃された事例もあり、アタックサーフェスが小さいほど保護が容易になるため、それらを減らすことが重要になるのである。

<問題の大半はクラウドにある>

アタックサーフェスになりうる部分は、クラウド環境やインターネットに向いている資産、未認可のクラウド資産、外部向けのオンプレ資産、第三者が所有するインターネット資産、IoT & モバイルデバイス、サプライチェーン資産、買収企業のITなどが挙げられる。

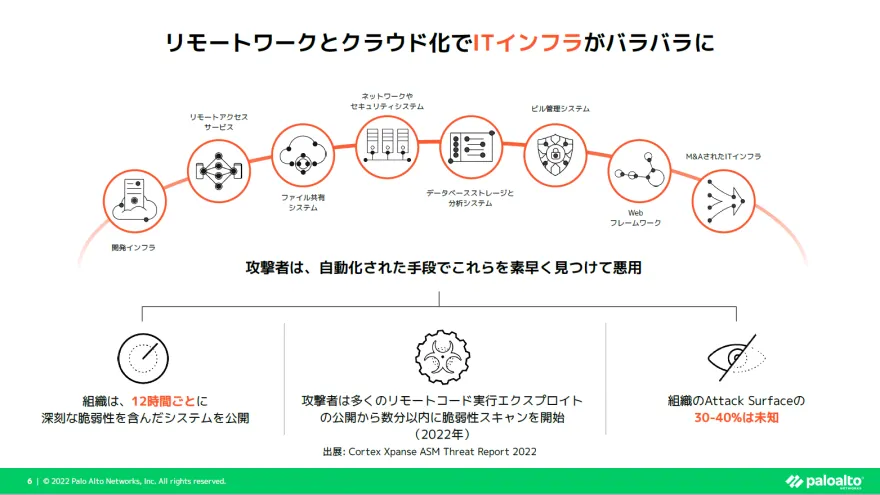

昨今では多くの企業リモートワークなどの働き方改革や、資産をオンプレからクラウドへ移行するといった潮流から、ITインフラの統制が取れていない状態であると考えられる。そのため、攻撃者は自動化された手段によってこれらの脆弱性を素早く見つけて悪用するという傾向がある。

弊社が2022年に実施した調査結果によると、攻撃者は約1時間というわずかな時間でインターネット上に公開されている攻撃対象となる全てのデータを見つけることができることが分かった。また、企業側はアタックサーフェスになりうる深刻な脆弱性を含んだシステムを12時間ごとに公開しているのであるが、それに対し、攻撃者の多くは数分以内には脆弱性スキャンを開始しているのである。さらに、企業側はアタックサーフェスの30%〜40%は把握できていないのである。

これらの問題の背景として、インターネットと自組織の境界線が曖昧になっているという点が挙げられる。企業のクラウドへのシステム・サービスの移行に伴い、攻撃者の攻撃対象領域もクラウドに移行しているのだ。実際に攻撃を受けた領域としてクラウドが78.91%、オンプレミスが21.09%となっており、攻撃者にとってクラウド環境は狙い目になっているという事実もある。これらに対してリスク評価のようなスナップショットの分析では捉えられず、対策するには継続的な監視が必要である。

業界問わず攻撃対象領域で特に多く見られる弱点になっているのが、リモートデスクトッププロトコル(RDP)であり、その数は全体の約30%にのぼっている。公開しているサーバーにメンテナンス目的でRDPを許可したままになり、攻撃者が悪用し社内に侵入された事例もあるため、十分に留意する必要がある。

<従来のセキュリティ運用プロセスがもたらす課題>

従来の受動的で手作業によるセキュリティ運用プロセスには4つの課題がある。

1つ目は、管理者のアタックサーフェスの可視化には限界があることである。管理者は把握できていない資産が多く、把握できていない部分がアタックサーフェイスになりうるという悪循環が発生している。2つ目はアタックサーフェスを発見しても資産、プロセス、所有者の所有者の関連付けがなく、また改善策の決定と実行は手作業のためミスが発生しやすくなる点だ。3つ目は脆弱性スキャンなどの対応が後手にまわり、ゼロデイ脆弱性への対応が遅くなることがあげられる。4つ目はリスクの優先順位付けが不明確であり、攻撃の可能性や結果に関する情報が不十分なため、膨大な量のアラートの処理を正しく行えず、アラート疲弊に陥ってしまうことである。

<攻撃される前のリスクの発見・修正>

これらの課題を解決するためには、攻撃者に攻撃される前にリスクを発見、修正することが必要であり、この対策にCortexXpanseを有効活用できる。Cortex Xpanseは、インターネットに接続された既知および未知のリスクを発見し修復するアクティブ アタックサーフェスマネジメントソリューションである。単なるアタックサーフェスマネジメント(ASM)ではなく「Active」が頭につくことが注目していただきたい特徴である。CortexXpanseは、自動化された継続的なスキャンによりインターネット全体をインデックス化し、公開されている全ての資産・サービスを発見する。(ActiveDiscovery)次に、発見した資産に対して機械学習エンジンで高精度の属性分析やリスクの特定、優先順位付けを実現する。(ActiveLearning)最後に特徴的な機能が、「ActiveResponse」である。資産の所有者の特定とプレイブックの展開を自動化し、発見の次の段階である修正を支援する機能である。

未知なるアタックサーフェスの発見は解決策のひとつに過ぎず、修正しない限りはアタックサーフェイスのままになってしまい、可視化にとどまってしまう。CortexXpanseはアタックサーフェスの可視化ツールとは異なり、アクティブレスポンスにより、可視化の次のステップである対応までアクティブに実施し、自動的にリスクを解決することをできる。

<アクティブなランサムウェア対策例>

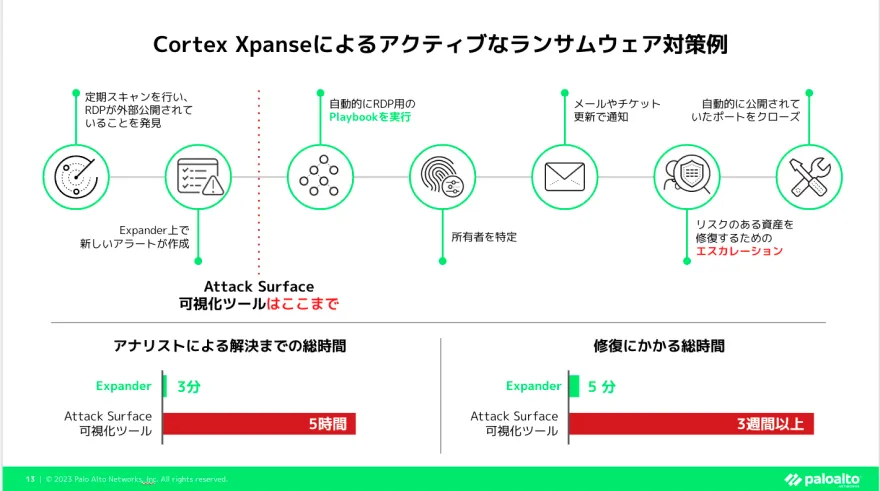

RDP経由で社内に侵入されたケースを例に説明する。まず定期スキャンを行い、RDPが外部公開されていることを発見する。発見したことに対して、新しいアラートが作成される。ここまでが可視化ツールでも出来ることである。

通常は、アナリストが外部公開されているRDPの所有者を特定し、公開して良いシステムかどうか確認をする。公開すべきものでは無い場合は、このシステムがアタックサーフェイスであることを意味し、修復が必要になるのである。このシステムの調査ならびに修復作業はアナリストにより実施される。

Cortex Xpanseのアクティブな機能では、アラートをトリガーに自動でプレイブック(作業手順書)を実行し、所有者を特定し、メールやチケット更新で通知し、メール内に含まれるリスクのある資産を修復するためのエスカレーションに沿って自動的に公開されていたポートをクローズするといった対応が可能となる。これにより、従来は3週間以上かかっていた修復までの総時間を5分に短縮することができる。また発見や修復の時間を大幅に短縮できた結果、攻撃対象が晒される時間を減らす、つまり攻撃に遭う可能性を減らすことができるのだ。

<まとめ>

CortexXpanseの特徴として、RDPが許可されているシステム、安全でないOpenSSHなど、これまで知られていなかった脆弱性を検出し自動的に修正することで攻撃から攻撃を実施されるリスクの低減へとつなげることをできる。次にWeb ASMと統合している点がある。ASMによる保護を拡張し、管理対象および非管理対象のWebで実行されている安全でないコンテンツを特定し、重大なセキュリティギャップを浮き彫りにできるのである。さらに、ダッシュボードやレポート機能など運用面で活用できる機能も提供している。

GigaOm社によるASMベンダー評価ではリーダーとして評価され、金融担当のCTOや金融機関のセキュリティ&リスクマネジメント担当者からも高評価をいただいている弊社のCortexXpanseを、是非アタックサーフェイスマネジメントツールとしてご検討いただきたい。