「つながる時代の脅威~顧客、取引先をサイバー攻撃から守るために取るべき対策~」

-

【講演者】

- 日本プルーフポイント株式会社

チーフ エバンジェリスト

増田 幸美 氏

<メール詐欺の現状>

昨今、さまざまな組織の名前を騙ったメール詐欺が横行している。多額の金銭を振り込ませるビジネスメール詐欺(BEC:Business E-mail Compromise)は、日本でも被害が確認されている。

サイバー攻撃全体の被害額の中で、メール詐欺が占める割合は35%であり、損失は1年間あたり3,360億円(1ドル140円換算)にものぼる。1件あたりの損害額は1,681万円だ。

FBIによると、報告されているメール詐欺被害による損失額は急上昇しており、現在ではランサムウェアによる被害額に比べ49倍も高い。一般企業だけでなく、政府もビジネスメール詐欺の被害にあっている。プエルトリコ政府が、40億円も送金した例もある。

また国内大手新聞社の米子会社の例では、32億円を送金、国内自動車関連企業のベルギー子会社の例では、送金額は40億円にものぼった。

被害金額の大きさからも、ビジネスメール詐欺に十分な注意が必要だと分かる。

<メール脅威の動向>

メール詐欺には様々な種類が存在する。ここ1年間のメール脅威動向の調査結果によると、もっとも多いのがクレデンシャルフィッシングと呼ばれる認証情報窃取だ。次いでウィルス付きのメールであるマルウェア、個人向けサービスを偽ったもの、企業向けサービスを偽ったものとつづく。

日本でも、金融庁を騙ったり国税庁を装ったりしたフィッシングメールが出回っている。送信者のメールアドレスは、簡単に書き換えることが可能であり、実際にいずれのケースのフィッシングメールにおいても、正規のメールアドレスを模していた。

そもそもBIMI/DMARCを導入していれば、このように書き換えられたメールは受信箱に届くことはない。フィッシングやメール詐欺は、脅威数量内訳や脅威による損失内訳のほとんどを占めるなど、攻撃者から非常に好まれていることを知っていただきたい。

<サイバー詐欺実行犯の素顔>

サイバー詐欺師としてインスタでもセレブな様子を投稿していたRay Hushpuppiは、現在では米国において服役中だ。Wells Fargoの行員になりすまして、2019〜2020年にかけて2,400万ドル(34億円)を窃取した。

サイバー詐欺を働く犯罪集団の例が、Cosmic Lynxだ。企業買収話を進めているDMARC未実装の企業をターゲットにして、弁護士のメールアカウントを先に乗っ取っておく。次にCEOになりすまし、財務担当者にメールで買収金額の支払いのために弁護士との調整を依頼する。財務担当者は弁護士に連絡し、ハイジャックされた弁護士のメールアカウントから振込先の案内を受ける。

最終的に、財務担当者は案内を受けたマネーミュール口座に送金するという流れだ。

Cosmic Lynxのケースでも攻撃手法の特徴として、DMARC未実装の組織を標的とし、ソーシャルエンジニアリングのマルチペルソナ(複数の人物に偽装する)の手法を用いて信憑性を高め、防弾ホスティングとしてNiceVPSを使用している。

<メール詐欺を解剖する>

メール詐欺は、「あなたになりすますビジネスメール詐欺(BEC)」と「あなたになりかわるメールアカウント侵害(EAC)」の2つの手法に大別できる。

ビジネスメール詐欺では、ドメインスプーフィング、表示名の詐称やよく似た偽のドメインを使用する。一方、メールアカウント侵害では、パスワードスプレー攻撃、フィッシングメール、マルウェアを使ってログイン情報を窃取する。侵害に成功したアカウントを通じて、内部フィッシング、サプライチェーンフィッシング、データ窃取を行うわけだ。

<メール詐欺の4つの手口>

メール詐欺の4つの手口は、次の通りだ。

1つ目は表示名詐欺で、「from」フィールドの表示名は正規の名前だが、実際のアドレスは攻撃者となってる手口だ。

2つ目は類似ドメインを装ったドメインを使用しているタイポスクワッティング。

3つ目は「Reply-to」詐欺で、「from」フィールドは正規だが、隠れた返信先が攻撃者のものとなってる。

さいご4つ目はドメインのなりすましで、目に見える「from」フィールドは正規だが、隠れた本当の送信元は攻撃者という 手口だ 。

<メール詐欺に対する有効な防衛手法 BIMIの登場>

従来は、メール詐欺に特効薬はないとされていたが、2022年9月にメール詐欺に対して包括的に有効な技術「BIMI(ビミ)」が登場した。

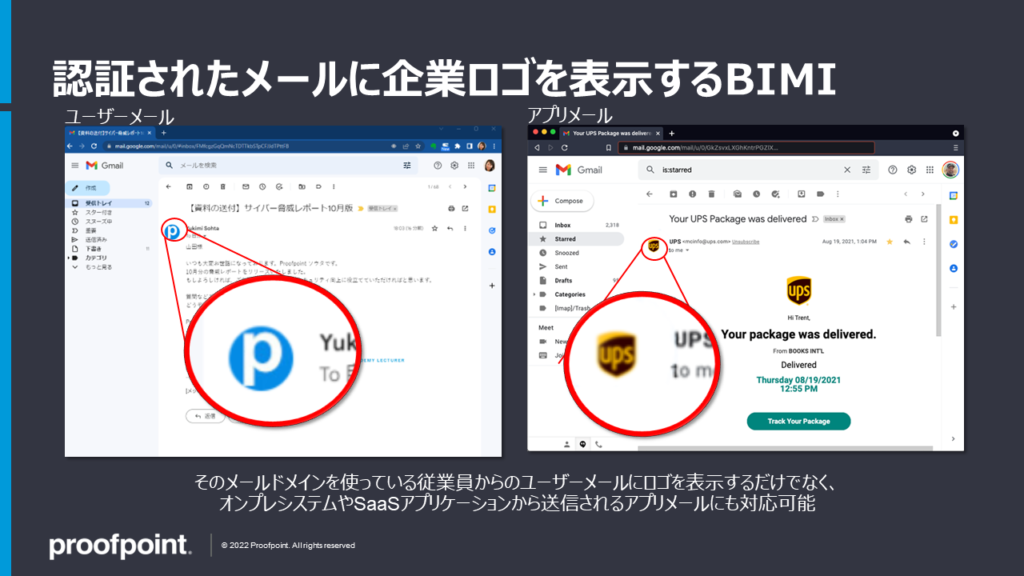

BIMIとは、Brand Indicators for message Identificationの略だ。なりすまし対策のDMARC認証によって、信頼性が高いと判断されたメールに対してはロゴを表示する標準規格だ。

「AuthIndicators Working Group」が開発したもので、プルーフポイントも参画している。

メールドメインを使ったユーザーメールだけでなく、オンプレミスやSaaSから送信されるアプリメールにもロゴ表示が可能だ。認証局は対応済みで、Gmail、Yahoo! Japan、Appleなどメールプロバイダ側のBIMI対応も進んでおり、あとはメールを送信する企業側が対応するのみだ。

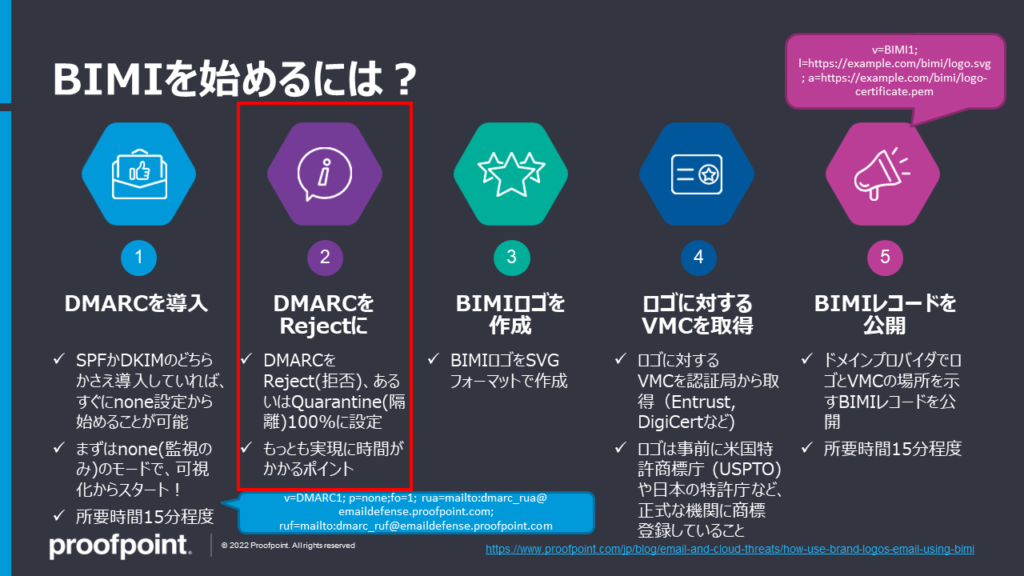

BIMIを始める手順は、まずは①DMARCを導入し、②DMARCをRejectに設定、③BIMIロゴを作成、④商標登録済みのロゴに対するVMCを取得、⑤BIMIレコードを公開 となる。

BIMIのメリットは、マーケティング効果とセキュリティ効果の2つだ。メール詐欺の視認性が向上するので、自組織のブランドを騙るなりすましメール詐欺から取引先・顧客などのサプライチェーンを保護できる。

<BIMI実装の必須要件 – DMARC>

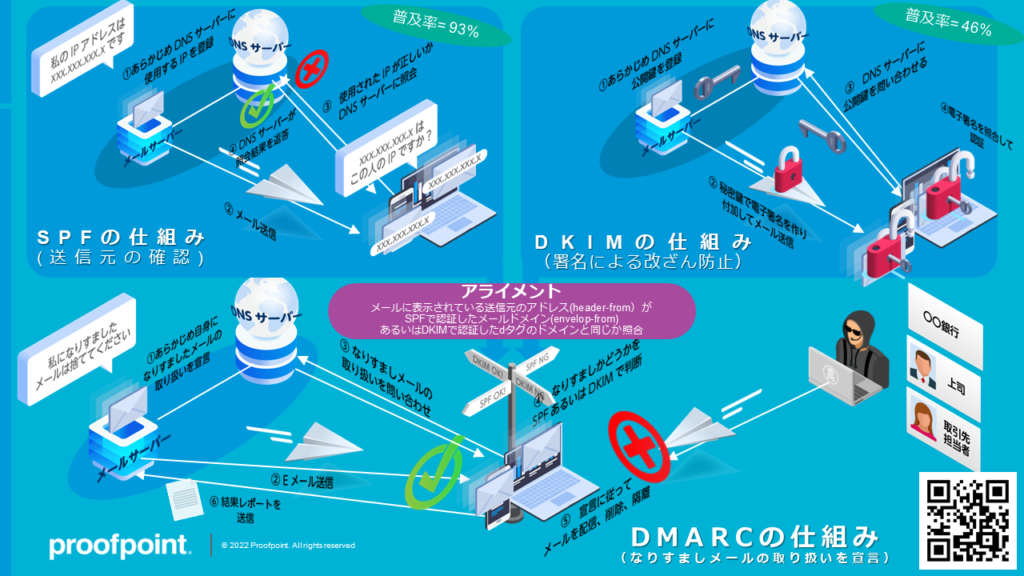

Eメールには、受信者が目にする送信元アドレスの書き換えが可能という欠点がある。送信ドメイン認証を代表するSPFやDKIMは、攻撃者からのメールであっても通過する。メールヘッダ―に隠された情報を見ないと、実際に認証をクリアしているのは異なるメールドメインだと分からない。つまり隠れた認証は、非常に危険というわけだ。

そこで、目に見えている情報と隠されている情報を一致させるアライメントが必要になる。このアライメントによって動作を制御するのが、BIMI実装の必須要件となるDMARCだ。

DMARCは、Domain-based Message Authentication Reporting and Conformanceの略で、2012年に発足されたインターネット標準のEメール認証プロトコルである。SPFあるいはDKIMのいずれかを導入していれば、DMARCを始めることが可能だ。

DMARCの仕組みは、DNSサーバーにおいてなりすましメールの取扱いを宣言することからだ。メールに表示されている送信元のアドレスが、SPFで認証したメールドメイン、あるいはDKIMで認証したdタグに指定されたドメインと同じか照合する。

DMARCレコードは、誰でも簡単に確認可能だ。攻撃者は、自分のメールのIPアドレスが逐一報告されるDMARC導入企業を避ける。DMARCをnoneモード(監視の状態)に設定するだけでも、攻撃への有効な抑止力となるわけだ。

日本の銀行がDMARCを導入したところ、1ヵ月で2,000万通の不正なメールが顧客に届くのを阻止できた。義務化が進む欧米に比べて、残念ながら日本におけるDMARC導入は大きく遅れている。

<Proofpoint製品およびパートナーサービス>

「DMARCスタートガイド」というホワイトペーパーを無料でご用意している。

弊社プルーフポイントは、Fortune1000社のうち365社のDMARC対応を支援しており、Fortune1000 DMARC導入実績 No.1だ。弊社の製品は、次の通りだ。

- Proofpoint EFD (Email Fraud Defense)

- Proofpoint SER (Secure Email Relay)

弊社パートナー企業のテクマトリックス社様より「Email Fraud Defense ご支援メニュー」を、マクニカ様より「DMARC最適化支援サービス」が提供されている。

弊社では、無料Eメールセキュリティアセスメントも提供しているので、ご利用いただければと思う。

<さいごに>

テレワークの弱点を突いて、メール詐欺が急増中だ。メール詐欺に有効なBIMIが登場したことで、自社のブランドをメール詐欺から防御できる。自組織だけでなく、サプライチェーン全体を防御できるサーバーセキュリティの採用をご検討いただければ幸いだ。

◆講演企業情報

日本プルーフポイント株式会社:https://www.proofpoint.com/jp