「効率的セキュリティを実現する5つの戦略」

- 【講演者】

- フォーティネットジャパン合同会社

副社長兼マーケティング本部長

西澤 伸樹 氏

ネットワーク・セキュリティの新しい潮流を踏まえ、D X を実現するセキュリティ戦略を紹介する。

<金融機関の挑戦>

我々から見た金融機関様の挑戦は大きく分けて2点ある。1つ目は市場の変化に合わせた商品・サービスの提供で、新技術やクラウドの活用、外部とのエコシステム構築が鍵となる。もう1つはレガシーシステムの対応で、モダナイゼーション、システム連携・統合、運用自動化がチャレンジだ。

<効率的セキュリティのための5つの戦略>

5つの戦略とは、Align、Utilize、Enhance、Simplify、Don’t Trust(end-to-end)である。このうち最も重要なのがAlignで、ビジネス戦略とのすり合わせ、優先順位付けだ。例えばクラウドやエコシステムの場合、責任範囲の明確化が重要となる。Utilizeは既存資産の活用でコストを抑えながらよりセキュアに利用する。Enhanceは現在のトレンドであるシステム連携で、人手を介さずシステム同士に任せる。Simplifyは複雑性の排除と自動化だ。セキュリティの観点から見ると最も大きなトレンドはDon’t Trustで、一貫したポリシー、ゼロトラストを意味する。

<セキュリティ展望:戦略的トレンドとテクノロジー>

トレンドとテクノロジーの方向性に関して見るべきポイントは主に3つある。まずは脅威動向でIT環境を取り巻く脅威レベルは毎年危険だが、今年は特に危険度が圧倒的に大きい。2番目はネットワーキングとセキュリティの収斂・統合(コンバージェンス)で、実行することで運用コストを大きく下げられる。3番目はセキュリティのポイント製品ベンダーの統合(Consolidation)で、セキュアなプラットフォームとして機能できるベンダーを選ぶ必要がある。

<2022年:金融機関でのサイバー・インシデント>

金融機関はサイバー攻撃の標的になっており、今年だけでも1月から金融グループ、暗号通貨取引所等が狙われた。2月になると戦争関連でウクライナの政府と金融機関を狙った、ロシアからと思われる攻撃が発生した。その後ウクライナからもモスクワ証券取引所とズベルバンクを標的としたDDo S攻撃が行われた。サイバーセキュリティではこれまで「誰が攻撃主体か」への関心はやや薄かったが、現在は徐々に重要性を増す局面となっている。

<凶悪化するサイバー脅威の動向>

サイバー脅威は主に3つあり、日本では特に情報窃取をするEmotetが注意喚起されている。古いコードで一度ユーロポール等がテイクダウンしたが、再流行してしまった。2番目はランサムウェアで、経済的利得を狙う攻撃だ。サービス型のビジネスモデルがあり、知識のない者でも利用できてしまう。最近被害が増えているのが3番目のワイパーで、インフラの完全破壊を狙うマルウェアだ。国家が主体となった攻撃が出てきている状況で、金融機関も重要なインフラのためワイパーの標的になりやすい。日本で流行しているのは復活したEmotetで、日本人はメールに文書を添付する仕事のやり方が多いため、被害が広がりやすい。

ランサムウェアは「as a Service」としてコンサルティングやマニュアル完備が行われ、攻撃者自身にサイバースキルがなくても攻撃できる。サイバー犯罪のビジネスモデルとして既に完成している状況だ。

ワイパーは比較的新しい攻撃だが、2022年にウクライナ企業への攻撃が多発したのが特徴的だ。ロシア側のハッカーがウクライナのインフラに壊滅的被害を与え、情報伝達不能にすることが狙いだったと推測される。

<それぞれの脅威への対策>

Emotetやランサムウェアに対しては、ソリューションが揃っている。基本的には導入して注意しながら運用すれば大きな問題はない。一方でワイパーは標準的なソリューションを入れただけでは足りない。4つの対策が重要で、重要なシステムのバックアップをきちんと取ること、セグメンテーションをして脅威が水平移動しないようにすること、復旧計画や手順が明示的にあること、インシデント・レスポンスの段取りを明確にすることだ。

<ゼロトラストの概念>

セキュリティのプラットフォームに関しては当然ゼロトラストを検討される方が多いだろう。ゼロトラストとは暗黙的に信用せず、明示的にアイデンティティと状態を確認した後にのみユーザーとデバイスを信頼するという考え方だ。ゼロトラスト戦略はクラウドで行うものと考えられている方もいるが、オンプレミス環境でも実行できる。イニシアチブで実際にプロジェクトを立ちあげる際は、ゼロトラスト・ネットワーク・アクセス、ネットワーク・セグメンテーション、マイクロセグメンテーション、アイデンティティ/認証をしっかり検討することとなる。

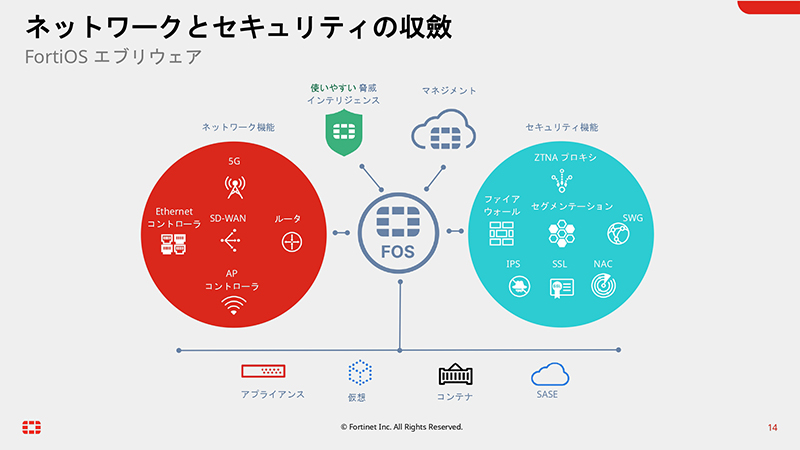

ゼロトラストに取り組みやすいソリューションとして、当社のFortiGateで動作するFortiOSがある。FortiOSはネットワークとセキュリティの両方の機能があり、ネットワークのエッジにこのOSのある装置を入れて、必要な機能を有効化すれば、ゼロトラストの実行がしやすくなる。フォームファクターもハードウェアのアプライアンスから仮想アプライアンス、コンテナ、SASE(クラウド)という形で実現できる。お客様が必要とするアーキテクチャにして、同じ機能を提供することが可能で、そこでゼロトラストのポリシーの実行を一貫した形でご提供できる。またクラウドとオンプレのハイブリッド運用に関しても、双方にFortiOSを採用することにより、ゼロトラスト・ネットワーク・アクセスの実行が容易となる。

<セキュリティポイント製品ベンダーの統合>

前述したConsolidationに関して、ガートナー社はサイバーセキュリティメッシュアーキテクチャ(CMSA)として提唱している。セキュリティ機能を有する製品同士をシステムで繋いでシンプルに運用していく考え方だ。振る舞い検知を利用した攻撃が増えているため、エンドポイントもEDRに移行するお客様も多いだろう。しかしマルウェアが横移動して社内に感染が広がることは起こりうる。

FortiEDRとForiGateはシステム間で連携するため、FortiEDRで検知したマルウェアの通信先であるC&CサーバーのアドレスをForiGateへ自動的に連絡できる。ForiGateは他のPCがそのアドレスにアクセスするのを自動的にブロックできるため、マルウェアの拡散を防ぐことが可能だ。このようにEDRとゲートウェイを連携させることにより、運用が自動化・リアルタイム化され、よりセキュアな状態となる。

<ForiRecon>

ワイパーによる攻撃を受けたときに金融機関がどのように身を守るのかについて、ForiReconという新たなソリューションが有効だ。ReconとはReconnaissanceの略で偵察という意味で、野良クラウドのようなものを含む、エクスターナルアタックサーフェス(外部攻撃対象領域)を発見することができる。外部からの攻撃対象が拡大している状況で、対象は具体的にどこにあるのか、どこがエクスポーズしているかを発見してリストを作成し、アクションをレコメンデーションする。

2番目の機能はブランドのプロテクションで、詐欺アプリ、ソーシャル・メディア、フィッシングを監視することができる。会社名や製品名を悪用する行為を監視し、ブランドの毀損を防止することが可能だ。 3番目の機能は脅威インテリジェンスのキュレーションで、ダークウェブやオープンソース等の情報を収集・選別・編集することができる。また不正なドメインの排除を目的としたテイクダウンのサービスの準備もある。このようなサービスが今後グローバルで展開されていくことを覚えておいていただければ幸いだ。

8月3日(水)、フォーティネットジャパンは金融DXセキュリティサミット(特別編)をウェビナー形式で開催いたします。PwCあらた有限責任監査法人ディレクター 小林 由昌 氏を基調講演でお招きし、また弊社セッションでも金融DXを加速させるクラウドシフトとセキュリティ対策をテーマに講演いたします。ぜひ以下よりご登録ください。視聴は無料です。

https://global.fortinet.com/apac-lp-jp-financial-security-dx2022