「クラウド基盤の保護に役立つ、フォーティネットのクラウドセキュリティ」

- 【講演者】

- フォーティネットジャパン合同会社

マーケティング本部 プロダクトマーケティング シニアマネージャー

山田 麻紀子

- 【講演者】

- フォーティネットジャパン合同会社

マーケティング本部 プロダクトマーケティング スペシャリスト

伊藤 史亮

<市場動向とセキュリティリスク>

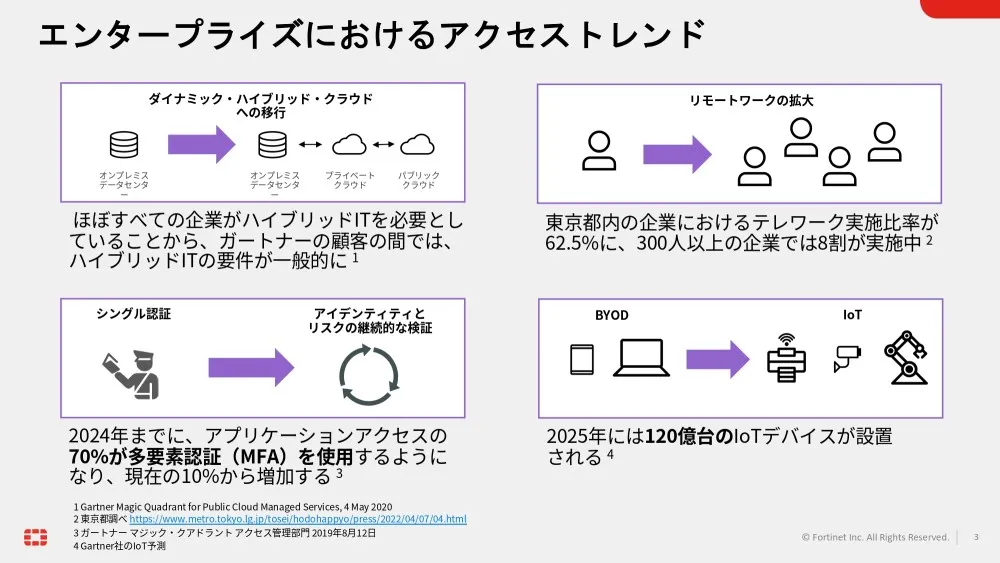

エンタープライズにおけるデータ保管場所は従来オンプレミスが中心であったが、昨今ではプライベートクラウドやパブリッククラウド、SaaSとの併用など大きく変化している。リモートワークの拡大で、東京都内の企業におけるテレワーク実施比率が62.5%となり、300人以上の企業では8割が実施中だ。2024年までに、アプリケーションのアクセスの70%が、多要素認証を使用するようになるとの予測も出ている。2025年には、IoTデバイスも120億台が設置されると予測されている。

インフラストラクチャのアーキテクチャは、現在は拠点が増え、アクセス先もクラウドやSaaSなど様々だ。データセンターを介さない通信も増え、境界型のセキュリティでは保護が難しい時代になっている。アカウント情報の漏洩が増加しており、攻撃手法も巧妙になっている。さらにDX進展により、新たな外部サービスを利用することでセキュリティ対策が行き届いていない箇所への攻撃にも備える必要がある。またクラウドサービスは責任共有モデルが前提のため、クラウドサービスプロバイダがリスク管理を担保する領域と、利用者自身が管理すべき領域が存在することを忘れてはならない。

<ゼロトラスト・アーキテクチャ>

米国のNIST SP 800-207でゼロトラスト・アーキテクチャの定義がされている。リソースへのアクセスはリクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定させる、すべての資産の整合性とセキュリティ動作を監視し測定するといった内容だ。リソースアクセスの際には必ず検証し、必要最小限のアクセスのみ許可する。

フォーティネットはこの考え方に基づき、誰がネットワークにいるのかを判別する認証システムを提供している。デバイス毎に証明書を発行して認証し、多要素認証を組み合わせることで正しいユーザーとデバイスであることを確認することが可能だ。役割ベースのアクセスも可能で、シングルサインオン(SSO)によりユーザー疲労も削減する。

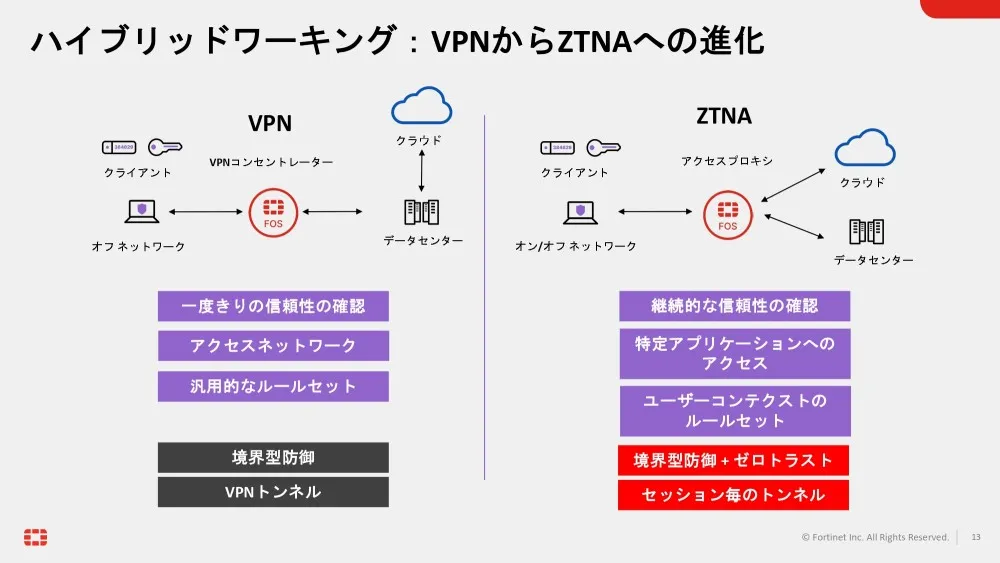

<従来型VPNの課題とゼロトラスト・アーキテクチャによる解決>

テレワークではVPNを採用している企業が多いが、従来型のVPNは境界防御モデルだ。一度アクセスに成功すると「暗黙の信頼」がリモートクライアントに与えられ、不正アクセスの影響範囲が広い。認証成功した端末には平等にアクセスが許可され、なりすましで認証が成功すると、正規端末と区別できない。

こうした課題を克服できるのがゼロトラスト・アーキテクチャで、プロキシを経由したアプリケーションアクセスによりアプリケーションを外部に露出せず、攻撃対象領域を最小化する。セッション毎にアクセスを許可し、VPNのようなオープンパイプを作らない。ユーザーIDおよびコンテキストベースのアクセス制御により、正当なユーザー、正常なデバイスからのアクセスを許可する。

ZTNAを採用することにより、ハイブリッドワーキングがよりセキュアになる。継続的な信頼性の確認、特定アプリケーションへのアクセス、ユーザーのふるまいに合致したルールセットを行う。境界型防御にゼロトラストが加わり、セッション単位でのトンネルを実現する。

<エンドポイントセキュリティ>

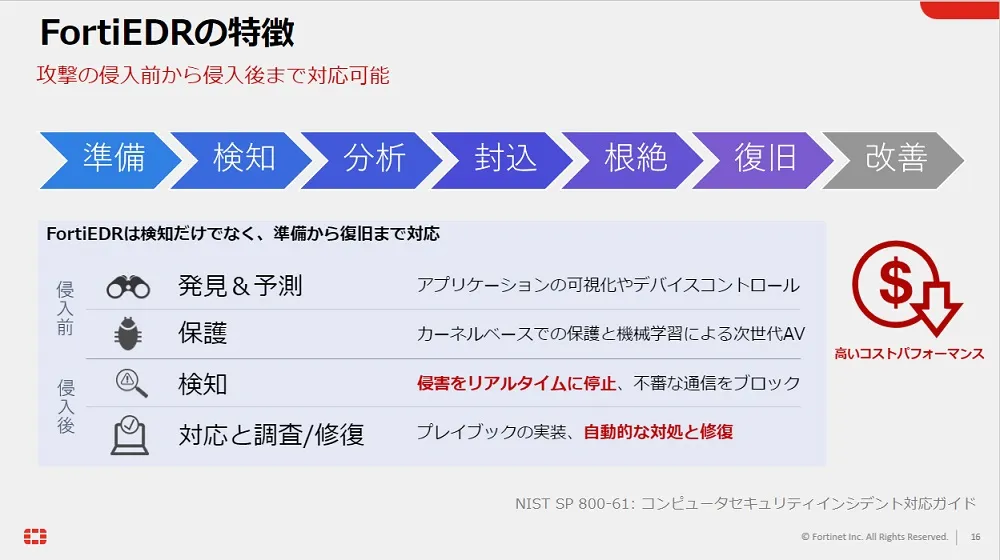

脅威からの保護にはエンドポイントセキュリティが重要だ。セキュリティポリシーが適用されない環境では、マルウェアの感染リスクが増加する。脅威の侵入を前提としたエンドポイントセキュリティのEDRが重要だ。EDRはEPPに侵入後の対策機能を備えたもので、侵入した攻撃の検知にフォーカスする。

一方で当社のFortiEDRは検知だけでなく、準備防御から復旧まで対応可能だ。デバイスに侵入した脅威を検知して、アラートを出すだけではなく保護まで実現する。侵入前に関しては発見・予測の機能があり、侵入後は侵害をリアルタイムに停止し、不審な通信をブロックする。従来人の手で行われていた初期対応も自動的に済ませることが可能だ。

<外部リソースを含むセキュリティ対策>

当社の「FortiRecon」により、攻撃者に先んじて脆弱性を発見することが可能だ。金融機関のように信頼度の高い情報を悪用するケースが増加していることに対応し、詐欺アプリやソーシャルメディアの監視が可能な機能も備えている。また攻撃者が何を計画しているのかの視点を把握することも可能だ。サイバーセキュリティは、プラットフォームによって保護する流れとなりつつある。

<クラウド時代に求められるセキュリティ対策>

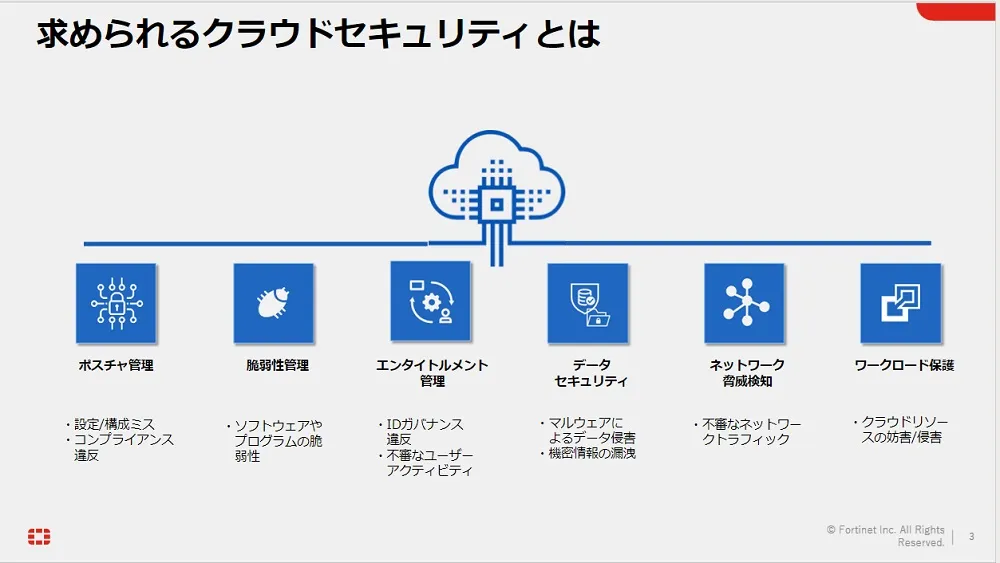

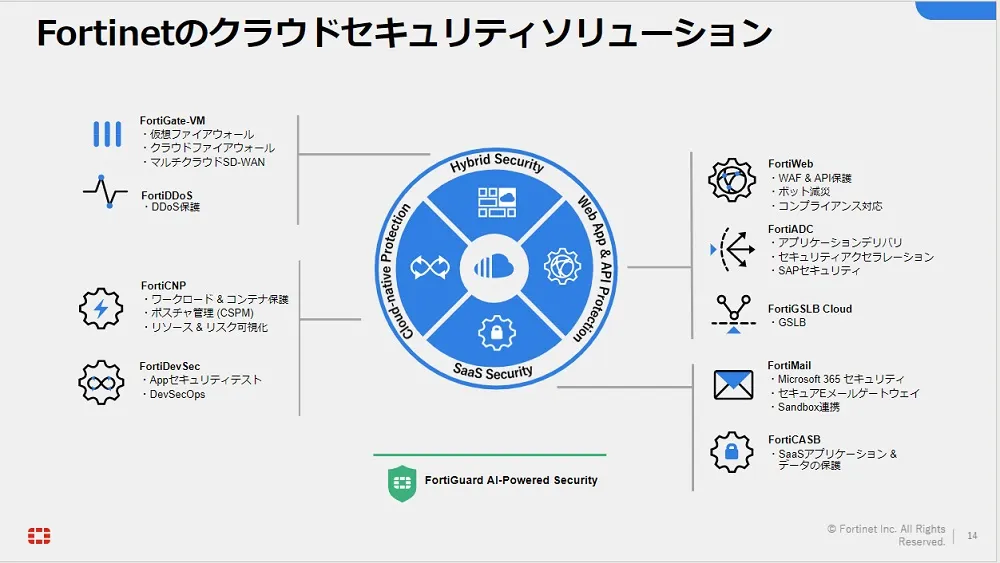

求められるクラウドセキュリティとして、1つ目にポスチャ管理がある。設定/構成ミス、コンプライアンス違反を管理する。2つ目は脆弱性管理で、ソフトウェアやプログラムの脆弱性を管理することは非常に重要だ。3つ目はエンタイトルメント管理で、IDガバナンスや不審なユーザーアクティビティの発見を行う。4つ目はデータセキュリティで、マルウェアによるデータ侵害や機密情報の漏洩を防ぐ。5つ目はネットワーク脅威検知で、不審なネットワークトラフィックを遮断する。6つ目はワークロード保護で、クラウドリソースの妨害/侵害から保護する。

<FortiCNP>

当社のFortiCNPは、クラウドベンダーが提供する様々なツールとネイティブに統合された、クラウド時代のセキュリティソリューションだ。AWS、Azure、Google Cloudなどのマルチクラウド環境下でも、単一ダッシュボードで統一的な分析や保護が可能となる。

FortiCNPはリソース・リスク・インサイト(RRI)という技術により、クラウドベンダーツールからクラウド環境の情報を吸い出すことができる。設定/構成、脆弱性、機密情報、アクセス権、マルウェアなどについて分析し、スコアリングとともに分析結果をコンテキスト化する。

<ユースケース>

クラウド全体の可視化が不足すると、企業は設定ミスや巧妙な攻撃の検出、リスクの評価と軽減、最終的にはコンプライアンスとガバナンスの確保が困難となる。FortiCNPでは継続的なモニタリングにより、単一のダッシュボードから可視化することができ、セキュリティポスチャの強化に繋がる。

複数のストレージに保存された大量のデータにより、データ漏洩や設定ミスを防ぐことが困難なケースも多い。これに対してFortiCNPではデータ保存の設定ミスやデータ漏洩のを深く可視化することで、データセキュリティを強化できる。

FortiCNPではPCIDSS、HIPPA、その他規制に対するコンプライアンス要件を継続的に監視し、違反を検出する。包括的なコンプライアンスレポートを提供し、セキュリティコンプライアンスの要求事項を実現する。

脅威の検知とレスポンスに関して、FortiCNPではUEBAを使用し、異常な行動やイベントを分析する。セキュリティイベントに基づくアラートとトリガーアクションを自動化するポリシーを提供している。

開発サイクルの高速化に伴い、コンテナ環境下の開発も増えている。FortiCNPではコンテナのセキュリティ要素や関連性を一元的に可視化し監視することで、セキュリティの自動化を実現する。

<ForiCNPのメリット>

1つ目のメリットは、クラウドネイティブインテグレーションで複雑さを軽減できることだ。2つ目は特許取得のリソース・リスク・インサイトで、クラウドセキュリティを簡素化できる点だ。3つ目はセキュリティオペレーションの効率化で、リスク管理および修復するためのプロセスの自動化が可能だ。

https://global.fortinet.com/apac-lp-jp-financial-security-dx2022

◆フォーティネットジャパンへのお問合せ

https://www.fortinet.com/jp/corporate/about-us/contact-us