金融機関におけるソフトウェア・サプライチェーン・セキュリティとサイバーリスク対策

-

【講演者】

- 日本シノプシス合同会社

- ソフトウェア・インテグリティ・グループ

- マネージング・プリンシパル

大森 健史 氏

<金融システムに対するサイバー脅威>

経済安全保障推進法が成立した背景にあるのは、サイバー攻撃が基幹産業における危機の引き金になるという懸念だ。

2020年2月には欧州中央銀行総裁クリスティーヌ・ラガルド氏が「サイバー攻撃が深刻な金融危機を引き起こす可能性がある」とし、2020年4月には金融安定理事会(FSB)も同様の懸念を表明した。

また「すべてのビジネスはソフトウェア・ビジネス」という考え方がある。2019年にはMicrosoft社CEOのSatya Nadella氏が「すべての会社はソフトウェア会社です。 デジタル企業のように考え、運営し始める必要があります。」と警鐘を鳴らしている。

実際に自動車、医療、金融システム等のビジネスは、膨大なソフトウェアで構築されている。ソフトウェアに対するサイバー攻撃は、ビジネスリスクに直結する。そのため基幹産業は、ソフトウェア会社であるという認識のもと対処する必要がある。

●金融業界におけるトレンド

COVID-19によるパンデミックの影響で、金融業界のデジタル・トランスフォーメーション(DX)が加速した。在宅勤務が当たり前になったほか、なるべく家から出ない習慣がつきオンライン金融サービスの需要が高まっている。

これに伴いモバイル決済が普及したが、テクノロジー系企業や流通系企業が参入したため競合が増える結果となった。DXにより最新テクノロジーを活用した新たなサービスが導入され間口が広がったことから、新たな攻撃の手口がうまれ攻撃対象領域も拡大している。

●UX(顧客体験)向上のために

ウェブサイトやモバイルアプリでバンキングサービスを利用する顧客に向けて、UX(顧客体験)を向上させることも重要な施策だ。

そこで個々に合わせた機能・環境の提供、ITに不慣れな顧客など個々に合わせた適切な支援の提供を検討したい。実現のためには、パーソナライゼーションやAIなど新技術の迅速な取り込みが必要になる。そのため、基幹系システムでは考えにくいものの、それ以外の領域ではオープンソース・ソフトウェア(OSS)の利活用が進んでいる。

ほかにも同業他社が提供しているものと同程度の機能を、同じようなタイミングで提供していくことが最低限必要になる。さらにエンドユーザーから指摘があれば、バグの修正など迅速な問題解決を行うことも重要だ。

そこで、継続的インテグレーション・継続的デプロイメント(CI/CD)やアジャイルをベースにした高速開発やリリース頻度の向上も必要になる。なお勘定系システムのような大規模なシステムになると、ウォーターフォール・モデルでの開発になることが多い。

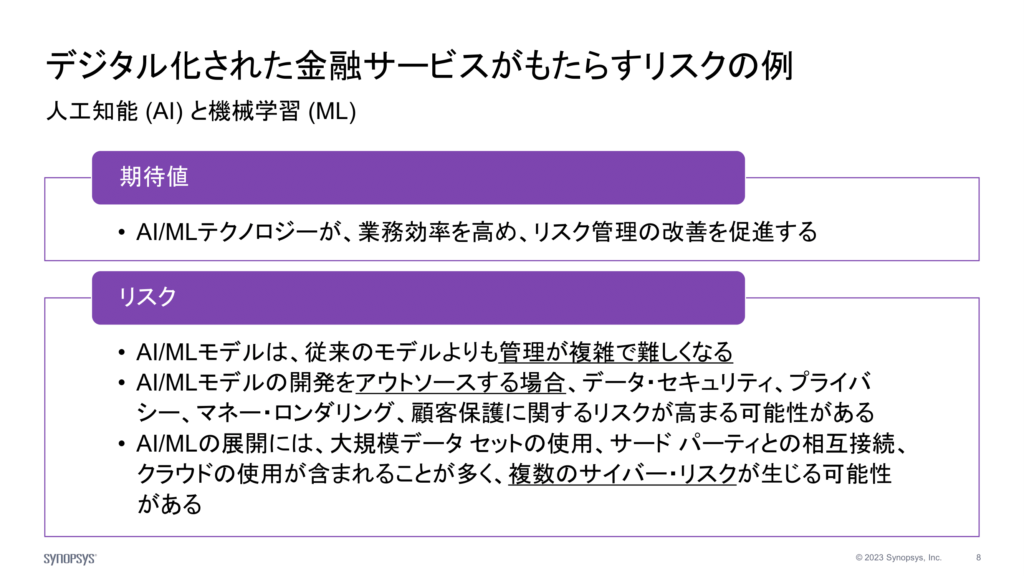

●デジタル化された金融サービスがもたらすリスクの例

業務効率を向上させリスク管理の改善を促進するために、人工知能(AI)や機械学習(ML)を取り入れるケースが多いが、リスクも存在する。

たとえば従来のモデルに比べてロジックが難解なため、管理が複雑で難しい。自社で人材を確保することが困難なため、AI/MLモデルの開発はアウトソースがほとんどだ。その結果、データ・セキュリティ、プライバシー、マネー・ロンダリング、顧客保護の領域でリスクが高まる。

またAI/MLモデルの展開においては、大規模データセットの使用やサードパーティとの接続、クラウドの使用が含まれることが多く、複数のサイバー・リスクが生じる可能性がある。

<ソフトウェア・サプライチェーン・リスク管理>

金融業界では、自社のIT子会社も含め他社に開発を委託している部分が多い。さらにOSSの利活用や外部サービスの利用も増えている。

このような状況の中、「ソフトウェア・サプライチェーン」が重要視されている。ソフトウェア・サプライチェーンとはソフトウェア開発サイクル全体を通じて関与するあらゆるものを指し、広義にまで範囲を広げると以下が含まれる。

- 受託開発業者、システム・インテグレータ(システム一括請負企業)

- 商用ソフトウェア(COTS)

- オープンソース・ソフトウェア(OSS)

- 開発ツール、開発フレームワーク

- アプリケーション、サービス運用アウトソーシング

- 運用ツール

●サプライチェーンのリスク

サプライチェーンのリスクの1つとして、Log4 Shell などに代表されるOSSの脆弱性が挙げられる。しかし脆弱性は、OSSに限らずソフトウェア全体に見られる。そのため脆弱性があるからOSSを使わないのではなく、脆弱性へ対処することが肝要だ。

また2021年5月12日にバイデン大統領令(Executive Order 14028)発令の契機となったのが、ITパフォーマンス監視システム「Orion」を提供するSolarWinds社のサイバーセキュリティ侵害事例だ。ITリソース管理のために連邦政府機関を含む30,000以上の官民組織に使用されていたことから、大騒ぎになった。

攻撃者はSolarWinds社のネットワークに侵入し「Orion」に悪意のあるコード(バックドア)を注入、そのまま定期バッチに含まれて配信されたことでさらなる侵害を許した。そこで「ソフトウェア・サプライチェーンのセキュリティの強化」は、バイデン大統領令のSection4に明記されている。これを受け「NIST SP800-161r1」と「NIST SP800-218(SSDF)」が作成された。

●金融機関におけるサードパーティへの実際の対応

金融庁より「金融セクターにおけるサードパーティのサイバーリスクマネジメントに関するG7の基礎的要素」の仮訳が出されているので参考にされたい。

ソフトウェア・サプライチェーン・リスク管理(SSCRM)の実現には、リスク管理/ガバナンス・プロセスの整備、契約文言の見直し、契約の見直し、インシデント対応の見直しや演習、サードパーティのサイバーリスク要因の評価が必要となる。

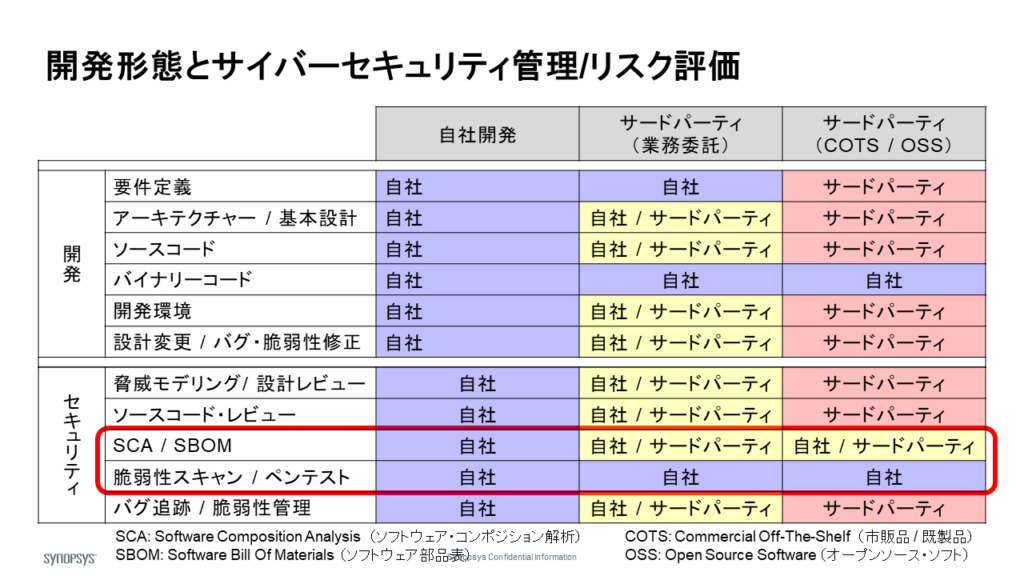

サードパーティとの契約形態がどうなっているのか。何が提供されていて、提供されていないのか。どこまでが開発における責任範囲なのかなどを見極めた上で、サイバーセキュリティ管理やリスク評価のどの部分を自社で実施し、どの部分をサードパーティに実施させるのか決める必要がある。

●セキュリティの向上にはマネージド・サービスの利用がおすすめ

ただしどのような状況であっても、それらを組み込んだシステムで問題が発生した場合には自社の責任となる。そのため最終的な評価は、自社でやるべきだ。

そこでソフトウェアにどのようなコンポーネントが含まれるのかを解析する「SCA」の利用や、ソフトウェア部品表と呼ばれる「SBOM」の作成が必要になる。新たな脆弱性が発見された場合に備えて、「SBOM」は逐次更新しておくことも重要だ。

弊社は、正確なSBOMの作成や最優先すべき脆弱性を見つけて修正できる支援ツール「Black Duck」を提供している。ワンタイム・スキャン・サービスもあるので、役立てていただきたい。

また脆弱性があったとしてもシステムに影響を与えるかどうか、攻撃可能な場所にあるのか、そのファンクションが動いているのかという点を評価に活かす必要がある。

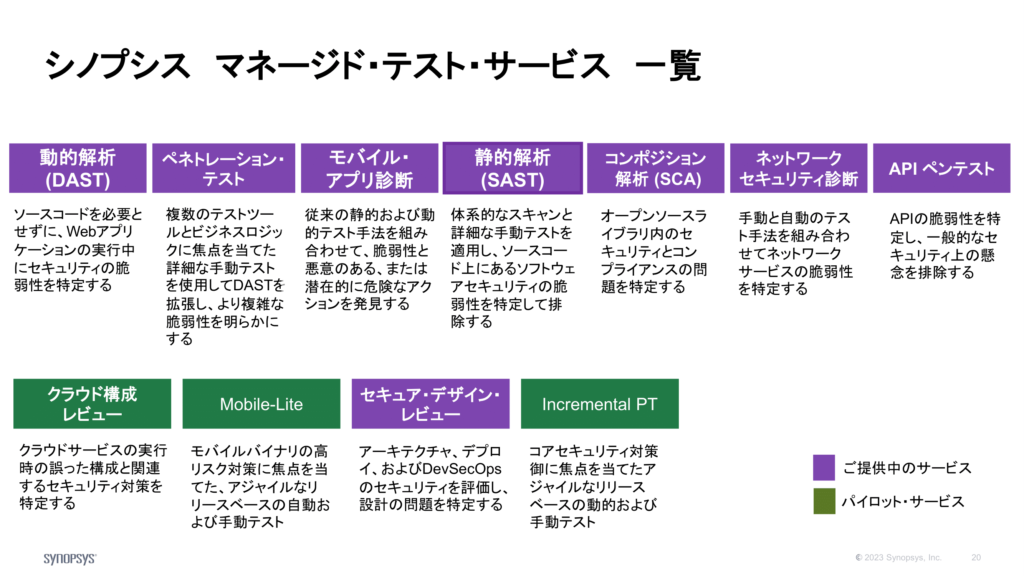

弊社ではマネージド・サービスを提供している。年間サブスクリプションという形式で、必要に応じていつでもテストを実施可能だ。自社でペンテスターを抱えるのも1つの方法だが、日本では専門家の数が足りておらず、現実的には難しいところもある。

また、金融のモバイルアプリはゲームに次いで2番目に脆弱性が多い。モバイルアプリに関してもコード・レビューやペンテストを実施していく必要がある。マネージド・サービスではこれらもサブスクリプションの範囲でテスト可能だ。

いずれにせよ、自社に最適な方法を選び、必要な時にいつでもテストできる体制を整えておくことが重要だ。

<結びに>

本日は、金融機関のトレンドや注目のソフトウェア・サプライチェーン・セキュリティについてご紹介した。弊社では必要に応じてテストを実施できる年間サブスクリプション形式のマネージド・サービスを提供している。ご興味のある金融機関様は、ぜひお問い合わせいただきたい。

◆講演企業情報

日本シノプシス合同会社:https://www.synopsys.com/ja-jp/software-integrity.html