ASMからCTEMへの進化の必要性

~昨今のセキュリティ脅威から読み解く今必要な取り組みとは~

-

【講演者】

- 株式会社マクニカ

ネットワークス カンパニー セキュリティ第2事業部

第1営業部 第1課 セールス企画

石川 雄太 氏

-

【講演者】

- ULTRA RED, Ltd.

- セールスエンジニアリング本部 本部長

兼 シニア セキュリティアーキテクト

橋本 賢一郎 氏

<昨今のセキュリティ脅威の動向>

IPAの「情報セキュリティ10大脅威 2023」において、10位にアンダーグラウンドサービス(犯罪のビジネス化)が入っている。被害事例の初期侵入経路を見ると、インターネットに接続されているデジタル資産の脆弱性を狙うケースが多い。被害事例を定量化すると、漏洩したクレデンシャル情報を提供または販売するケース、マルウェア以外の要因により侵害されるケースが増加している。初期侵入からラテラルムーブメント開始までは90分以内と短く、第三者からの指摘で初めて侵害を認識するケースも多い。

DX推進によって、サイバー攻撃対象領域は増加している。どこか1箇所でも被害に遭うと、90分以内に横展開され、サプライチェーンや国境を超えて被害が拡大していく。DX時代のセキュリティ対策は様々だが、我々はイニシャルアクセスより前の段階にフォーカスし、プロアクティブに対応していく取り組みを行っている。

<攻撃が成功する要因と課題>

攻撃が成功する要因として、外部接続サービスの悪用、脆弱性の悪用による侵入、守りに徹してしまい攻撃者目線でないことが挙げられる。原因から考察すると、デジタル資産の管理や把握、潜在する脆弱性やリスクを把握すること、攻撃可能性が証明されていないことの3つの課題が浮かび上がる。

<CTEMとは?ASMからCTEMへの進化の必要性>

近年、アタックサーフェスの管理(ASM)が注目されている。しかし我々は、ASMだけでは実際の攻撃を防止することは難しいと考えている。その理由として、ASMでのカバレッジ範囲は限定的であるからだ。攻撃者側のステップとして、攻撃可能性の判断、蓋然性(確実性の度合い)の判断、実体確認、攻撃実行がある。脆弱性検査では、攻撃可能性の判断と実体確認の一部しか対応できない。ASMでカバーできるのは攻撃可能性、蓋然性チェックの一部、実体確認の一部までだ。

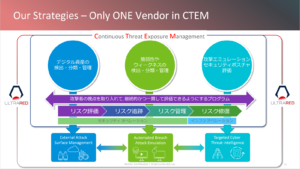

ASMにおける課題への対応として、組織的に取り組むCTEM(Continuous Threat Exposure Management)プログラムが有効だ。CTEMは攻撃の可能性や蓋然性、実体確認・攻撃実行の立証まで一貫してカバーする考え方だ。CTEMは3つのアクションがあり、1つ目はデジタル資産の検出・分類・管理、2つ目は脆弱性やそのリスク・ウィークネスの検出・分類・管理、3つ目は攻撃エミュレーションやセキュリティポスチャ評価だ。CTEMは攻撃者の視点を取り入れ、継続的かつ一貫して評価できるようにするプログラムだ。リスクの評価・追跡・管理といったセキュリティオペレーションに加え、リスク修復などインフラオペレーションにも対応している。

<CTEMの技術要素>

CTEMで利用する技術要素は主に3つあり、セキュリティオペレーションで行うアタック サーフェスの管理、脆弱性の管理、インフラオペレーションでの検証(エミュレーション)だ。CTEMを活用することにより、自組織は攻撃者からどう見えているか、攻撃者が最初に見つける攻撃機会はどこか、攻撃者はどの攻撃機会から悪用するかを把握できる。

CTEMプログラム実行ではやるべきステップが多く、レッドチーム結成など組織の一部変更も必要だ。ガートナーは、CTEMプログラムを段階的に進めていくことを推奨している。実行で大事なのは、1つずつ確実に始めること、「誤検知」は「問題なかった」と言い換えること、既存技術を完全に置き換えず必要なことを実行することだ。

<CTEMプラットフォームULTRA REDとは>

このCTEMプログラムを実現できるプラットフォームがULTRA REDであり、“ULTRAなREDチーム(攻撃担当チーム)”が自動で立証する、攻撃機会を検出するサービスだ。ULTRA REDはダークネットの情報の積極活用、サイバー戦争で培った技術と経験、情報と技術の組み合わせで攻撃機会の検出が特徴だ。アクティブ・ディフェンス(積極的防御)にフォーカスし、サイバー攻撃が発生・拡大しないよう準備する。具体的な機能として、External Attack Surface Management(EASM)、Automated Breach Attack Emulation(ABAE)、Targeted Cyber Threat Intelligence(CTI)の3つがあり、これらによってCTEMのプロセスを実現する。

<マクニカのULTRA RED製品取り扱いの理由と概要>

マクニカが取り扱うASM関連商品の選定にあたり、ASMに取り組んでいる当社のお客様への調査を実施し、ASMのベストプラクティスを検討した。その結果も踏まえ、お客様へ提案するツール選定で5つのポイントを重要視した。未把握のデジタル資産を網羅的に発見すること、未把握のデジタル資産の発見精度が高いこと、脆弱性やリスクの検出能力が高いこと、攻撃者視点でリスクの妥当性を確認可能なこと、対処優先度がビジネスインパクトに基づいていることの5つだ。そして、複数製品の機能検証も踏まえ、ULTRA REDの取り扱いを決定した。

ULTRA REDは3つのテクノロジーのパッケージングにより、リアリティのある対策を実現する。EASMは関連デジタル資産の検出とデジタル資産の詳細な状態管理を行う。ABAEは疑似攻撃による重大な脅威を発見し、検証済の脅威のみを報告するので脆弱性のFalse Positiveの軽減が期待できる。CTIはダークウェブ等から攻撃者の戦術・技術・手順を学習し、学習した内容をABAEに反映する。

<ULTRA REDの特徴①デジタル資産の検出能力の高さと管理の柔軟性>

ULTRA REDは海外・子会社・関連会社の未把握ドメイン(シードドメイン以外)を含め、網羅的に検出が可能だ。「再帰的ドメインディスカバリ」という手法で、繰り返し検索で絞り込んでいくため、より正確に検出できる。これらは自動かつ継続的に実施され、従来型の製品・手法では見つけきれなかったデジタル資産を発見可能だ。

発見したデジタル資産には任意の内部情報(企業名や組織名)を付与し、自由に管理できる。発見した脅威をタグにより管理し、確認したい脅威をすぐに検索可能だ。

<ULTRA REDの特徴②攻撃者の視点でデジタル資産をスキャンし脆弱性を検出>

ULTRA REDでは、新しいベクタータイプやテクノロジーによってスキャナを常に更新している。ダークネット・Webから最新の攻撃者のTPPを取得し、CVE化する前の最新の攻撃シナリオに対応する。スキャナによってセキュリティホールを検出し、検出内容に関する詳細説明等も提供可能だ。

<ULTRA REDの特徴③ビジネスインパクトに基づく優先順位付け>

スキャン結果は、CVSSスコアはもちろんのこと、最新の脅威インテリジェンス、自社環境での利用性や容易性など、全て含めた総合的なSeverity(重大度)となっている。Severityは1~5の5段階で、4や5は特に注意が必要であり、すぐ対処指示や対応に移ることができる。また攻撃者の行動可能範囲や、潜在的な影響を可視化できる。認証があるか、攻撃者からデータが見える状態か、改ざんされる可能性がある状態か等を評価する。直感的にどのような状態かを素早く正確に理解することが可能だ。

<ULTRA REDの特徴④攻撃者視点でリスクの妥当性を継続検証>

ULTRA REDのスキャンを行うことで、脆弱性のあるデジタル資産、アプリケーション、バージョンに加え、実際に脆弱性をついた攻撃が可能かまで、自動で検証する。設定や、セキュリティ製品での回避ができていないことがわかり、デジタル資産の管理担当者へ優先度を上げて対応するように指示可能だ。対応後の再スキャンにより、デジタル資産の修復状況も確認できるため、人為的な確認工数やリスクの軽減に繋がる。

<ULTRA REDのさらなる活用例>

1つ目の例は脆弱な設定や瑕疵の検知で、既存のリスク管理フレームの運用や、ルールだけでは救えないミスや陳腐化に対して有効だ。2つ目は緊急脆弱性発生時の影響確認手段としての活用であり、無害化したPOCコードを投げることで、自社の各システムにおける影響度合いを即座に確認が可能だ。

<最後に>

「自社・関連会社・海外拠点等に野良サーバーがあるか不安」「年に数回しか、脆弱検査を行えていない」「脆弱性が多すぎて、何から手をつけたらいいか分からない」「野良サーバーの対処が思うように進まない」等悩みを抱えている方は多いのではないだろうか。このような悩みを1つでもお持ちの方は是非、お気軽にご相談いただきたい。

◆講演企業情報

株式会社マクニカ:https://www.macnica.co.jp/

ULTRA RED, Ltd.:https://www.ultrared.ai/