グローバルの金融機関が導入を急ぐ、サイバーレジリエンス対策:「サイバー復旧」

-

【講演者】

- デル・テクノロジーズ株式会社

DPS事業本部 第一営業部 部長

森川 孝秀 氏

<サイバーレジリエンスのポイント>

現在の医療界ではランサムウェアの攻撃が頻発している。たまたま私は、先日、医療情報学会に参加させていただける機会を得た。多くのサイバー攻撃対策に関するセッションがあり、その中で「ランサムウェアの攻撃を防ぐためにはどうすればいいか?」という話題が出た。実際にランサムウェアの被害にあわれた病院の先生である講演者の答えは誰もハッカーとの「攻撃・防御のいたちごっこ」のゲームから降りることができない、つまりどんなに防御を強化してもハッカーはさらにそれを超えた攻撃を仕掛けてきて、このループは永遠続くということだった。そして、「我々にできることは、たった2つしかない。<バックアップデータを守る>ことと<サイバーインシデントが起きたときに備えBCPをしっかりと作っておく。また、訓練を行っておくことだ。>」と回答されていた。

このセッションを聞いて、実際にランサムウェアの被害にあわれた現場の苦労を知るとともに、述べられていたこの2つのポイントはサイバー攻撃に対応する最も効果的な方法だと実感した。

本日のセッションでは、この2つのポイント「バックアップデータを守る」「「サイバーインシデントが起きたときに備えBCPをしっかりと作っておく」に関して、デル・テクノロジーズのサイバーリカバリーソリューションがどのように対応しているかを解説していく。

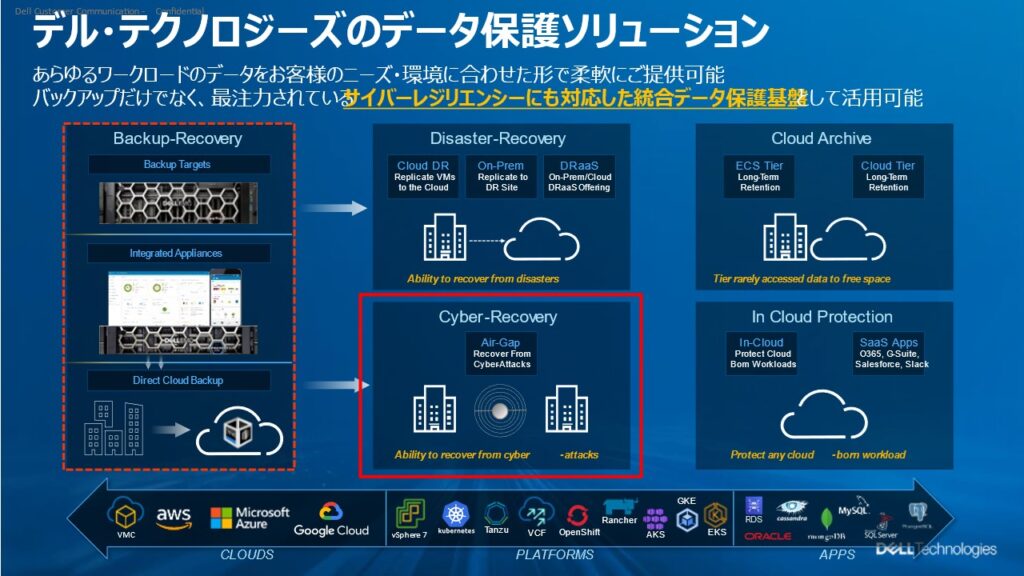

<デル・テクノロジーズのデータ保護ソリューション>

DPSはデータプロテクションソリューションの略である。データ保護は事業継続の血液であるデータを守り早急に血液の循環を復旧させるためのソリューションを提供している。データを守ると言えばバックアップリカバリー、災害対策のためのディザスタリカバリー、サイバーインシデントから復旧するためのサイバーリカバリーの3つが挙げられる。この3つのソリューションを、オンプレやクラウド関係なく、トータル的なソリューションとして提供するのが、DPS事業本部の役割である。

<Backup Recovery (BR)、Disaster Recovery (DR)、Cyber Recovery (CR)の相違点>

3つのリカバリーを同一に考えて、全て同じソリューションで解決できると誤解している方は多い。3つのリカバリーの相違点に関して解説する。

バックアップリカバリー(BR)はハードウェア破損、ソフトウェアのバグ、間違ったデータの上書きなど、特定のシステム、データが使えなくなった状況からバックアップデータを使ってリカバリーを行うものである。

ディザスタリカバリー(DR)は多くの金融機関様で実際に行われている。洪水や火災、停電でサイト自身が使えなくなったときに、遠隔地にある災対サイトを立ち上げてサービスを継続するリカバリーのことを言う。

サイバーリカバリー(CR)は悪意を持った第三者が加わる点で前の2つとは性質が異なる。

悪意を持った第三者に破壊・暗号化された状況から復旧し、犯罪者の脅迫に屈しないためのリカバリーがサイバーリカバリーである。

最近のサーバー攻撃には定石があり、最初にフィッシングツールなどを使ってサーバーに入り込む。そこで、しばらくその会社のネットワーク全体をチェックする。バックアップデータがどこにあるのか、DRをやっているか、重要なデータがどこにあるのか、くまなくチェックした後、最初にバックアップデータを破壊する。DRがあればそのままネットワークを通じて、DRのデータを改ざんしていく。この段階で厄介なのは通常通りのプライマリーストレージからサービスが提供されているので、攻撃された企業は普通に業務ができる。そのため裏でバックアップデータが破壊された事実に気がつかない。

ここで攻撃者はプライマリのストレージを破壊する。すでにバックアップデータ、DRのデータは改ざんされているため、この時点で復旧する手立てがない。この段階では攻撃者ははじめて身代金を要求するのである。

この攻撃からバックアップデータを守るためにはどうすればいいか。それはハッカーから見えない場所にもう一つのバックアップデータを保管しておくことである。「ハッカーから見えない場所」つまり、「つまりネットワークから物理的に遮断された環境」にもう一つのバックアップデータを保管しておく。デル・テクノロジーズのサイバーリカバリーソリューションの心臓部はこの点にある。

3つのリカバリーはそれぞれ同じ「リカバリー」つまりデータを復旧させるためのソリューションだが、復旧させるべき状況が異なっている。そのためそれぞれ要求されるソリューションの評価軸が異なってくる。BRは、システムの障害、ソフトウェアのバグ、あるいは人的ミスから復旧するのが目的となる。ソリューションの視点としては、「古いOSから新しいOSまで全部サポートしているか」といったサポートの広さと「いかに早く直近のデータに確実に戻せるか」というRPO(目標復旧時点)/RTO(目標復旧時間)が重要になる。

一方、災害対策のDRの場合は洪水、停電などの自然災害から復旧することが目的だ。本番サイトが潰れた時に、瞬時に災対サイトに切り替わる。この場合、サイト自体のデータが全て切り替わるので、復旧データの整合性を常に担保する必要がある。そのうえ遠隔地にデータを送る必要があるため回線の負荷も評価の視点に加わる。またRLO(目標復旧レベル)を100にすると全く同じサイトを作ることになるのでコスト高になるので、どこまで復元するかにより予算規模が変わってくる。

CRは攻撃者が悪意を持ってデータを破壊しに来るので通常の防御では守りきれない。もちろん1番いい防御はインターネットに一切繋がない事だがフロントでサービスを提供している場合は現実的ではない。そこでネットワークから物理隔離されたエリアにバックアップデータのコピーを持っておくということが重要になってくる。これに加えバックアップデータの改ざん防止を行い、バックアップデータが改ざんされてないかを常に把握するフォレンジック分析が重要となってくる。また、インシデント発生時にどのように対応するかBCP対策が必要になる。

特にDRとCRは要求されるアーキテクチャが大きく違うので注意が必要である。 どちらもプライマリのバックアップストレージとセカンダリのバックアプストレージを持つイメージだが、DRに関しては、整合性が必要なので常にプライマリとセカンダリ間をネットワーク経由で頻繁にやり取りをする必要がある。

一方、サイバー対策に関しては、極力ネットワークに繋がないことが重要になる。つまり、災害対策とサイバー対策では相反するアーキテクチャなのである。そのため2つを同一ソリューションで行おうとすると、目的の達成に無理が生じる。

<デル・テクノロジーズのサイバーインシデントに対する取り組み>

サイバー復旧に関しては米国ではサイバーレジリエンスとして以前から話題になっていた。ランサムウェア攻撃を受けたときに重要になるのが、バックアップデータをどうやって守るかという点だ。米国では早くからサイバー攻撃に関する研究が進み、米国金融業界におけるITセキュリティ全般の情報・解析を目的としたFS-ISACの配下の組織としてシェルタードハーバーが作られた。シェルタードハーバーではサイバー攻撃に対するフレームワークを策定し、参加金融機関に共有している。デル・テクノロジーズは、このシェルタードハーバーに早くから参画している。デル・テクノロジーズのサイバーリカバリーソリューションはこのシェルタードハーバーの意見を取り入れ開発されており、既に世界で金融機関を中心として1300社を超える企業が導入している。

シェルタードハーバーで作られた標準やフレームワークが世界各国の金融業界団体に共有され、それを参考にしてそれぞれのフレームワークが作られている。デル・テクノロジーズはシェルタードハーバーから唯一認定されているソリューションを提供する組織である。

また、デル・テクノロジーズは日本の金融ISACのアフィリエイト会員として、公式サイトのコラムで、サイバーインシデントの復旧、データの防衛などの情報発信を行っている。

<近年のサイバー攻撃と復旧の重要性>

デル・テクノロジーズは定期的にデータ保護の取り組み状況を世界各国のIT意思決定者にヒアリングしている。その中でダウンタイムやデータロスの原因について質問した。2021年の調査の結果では、ハードウェアの障害、ソフトウェアのエラー、データの破損など物理的な障害に起因するものが上位を占めていた。ところが2022年の調査結果では外部からのセキュリティ侵害が1位になった。さらに内部からのセキュリティ侵害が5位だった。物理的な障害よりも外部からのセキュリティ障害の方が上回る結果になった。もう1つ驚いたことは3位だった サービスクラウドプロバイダーのエラーにより、ダウンタイムやデータロスが引き起こされていることだった。

最近はクラウドへの移行がかなり進んできている。逆にクラウドからオンプレへの帰還という話も聞いている。クラウドを導入したがコストがかかる、データロスの原因になるなどが顕著になりオンプレに戻ってきているなど、クラウドの安全神話に対する疑惑が浮上していると考えられる。

また日本のデータでは令和4年警察庁が発表した資料でランサムウェアの被害に遭った企業の90%近くがバックアップを取っていたにも関わらず、70%以上の企業がランサム攻撃によるシステムの暗号化を復旧できなかったというデータが発表されている。この要因としては、バックアップデータが暗号化されて復旧できなかったことがすべての要因ではなく、サイバーインシデントが発生した時のBCPがきちんと作られてなかったことも大きな要因ではないかと推測できる。いずれにしても「バックアップを取っていても70%以上の企業はランサム攻撃により破壊・暗号化されたシステムを復元できなかった」というのが現状である。

バックアップを行ないデータだけ取っていても、復旧の訓練をしなければ、「どういう手順で復旧するのか」「誰に報告するのか」「誰の許可を得るのか」などが明確でなければインシデントが起きた際に復元できない企業も多いはずだ。2021年大手製粉会社が受けたサイバー攻撃では、システム復旧に数ヶ月かかった。 これは確かにバックアップデータが破壊されていたことも復旧長期化の一因として考えられるが「サイバーインシデント発生時のBCP」がうまく機能していなかったことも大きな要因ではないかと考えられる。

サイバー攻撃は、今急増している。そのため各企業はサイバー対策のために多額の投資を行っている。先に述べたデル・テクノロジーズのヒアリング調査では、NISTのフレームワークにある「特定」「防御」「検知」「対応」「復旧」のうち「防御」に圧倒的な投資を行っている一方、「復旧」に関してはほとんど投資されていないという結果が出た。これは、防御に多額に投資するあまり、復旧にまで予算が回らない現実があるようだ。先に先生が述べられていた「攻撃・防御のいたちごっこ」に対応するためには防御側は常に「防御」のために多額の資金を投入し続けなければならない。であるならば、必要最低限の防御は行いながら、実際にランサム被害にあった状態からいかに早く復旧するかに投資をした方がサイバー対策投資として現実的ではないかという「サイバー投資のリバランス/再配置」という考え方が米国では進んできている。

昨今のランサムウェアは非常に活発化している。今まではデータセンターにハッキングされないように、入口を守っていればよかった。リモートワーク、IOT、サプライチェーンによるエコシステム拡大などでネットワーク接続が増え、攻撃者が狙う面が広がっている。さらにRaaSなどの闇サイトでランサムウェアや脆弱性があるサイトのリストが販売されるなど、ランサムウェアに関するビジネス市場が大きくなっている。

以前は専門知識を持った人間でなければ攻撃できなかったが、今はちょっとパソコンが触れる程度で攻撃できるようになり、ランサムウェア攻撃のハードルが下がってきた。その結果、警察庁の発表した被害報告件数が去年から2倍以上に増加した。 世界的にセキュリティ投資は旧来の防御から、サイバーリカバリーにセキュリティ投資がシフトしている。どれだけ防御しても100%は守り切れないので、インシデント発生を前提として、「いかに早く復旧するか」に投資される流れになっている。

<サイバーレジリエンス対策:「サイバー復旧」Cyber Recovery Solution(CRS)>

シェルタードハーバーが唱えるフレームワークで重要なのは、バックアップデータを確実に守ることであり、そのために改ざん防止とネットワークからの隔離の2点が重要であるとしている。この2点をデル・テクノロジーズのアーキテクチャーを使ってソリューションとして実現している。Gartnerも「防御よりもレジリエンス能力の獲得」「改ざんできないようにデータを隔離する」ことが重要だと唱えている。

デル・テクノロジーズもデジタルデータ保護にはGartnerの唱えるIDV(Immutable Data Vault)、データの防御、データ隔離が必須だと考える。その実現方法は非常に単純で、バックアップのストレージを2台並べて、1日のデータをもう1台のネットワークから隔離された環境(Vault環境)に直結のLANでリプリケーションし、終わり次第、隔離環境のネットワークを物理的に閉じる。バックアップ用のストレージであるPowerProtect DDにはリテンションロックと言われるデータ改ざん防止機能を持っている。またデュアル ロール 認証という堅牢な認証機能も持っておりバックアップデータの改ざんを防いでいる。

エアギャップには物理エアギャップと論理エアギャップの2種類がある。物理エアギャップは電気的あるいは物理的にネットワークからの回線を遮断することにより隔離環境を作る。一方、論理エアギャップはバックアップソフトのオプション機能として提供されることが多く、ネットワークのセグメントを分離したり、フォルダーを隔離したりすることにより、ソフトウェア的に隔離環境を作るものである。

これまで、物理エアギャップはTapeでしか実現できていなかったが、デル・テクノロジーズのサイバーリカバリーソリューションで初めてバックアップストレージによる物理エアギャップを実現した。仕組みは簡単で、1日の差分データをレプリケーションするときにだけ隔離環境のPowerProtect DDのNICをリンクアップする。レプリケーションが終了し次第リンクを落とし、平常時はネットワークから完全に遮断された環境を作り出す。このNICをリンクアップ・ダウンさせるための指示はハッカーからハッキングされないようにするため、必ず隔離環境(Vault環境)側から自動的に行う。また、レプリケーションされるデータは日々の差分データがさらに重複排除・圧縮されたデータになるため非常に小さく、このためリンクがアップされている時間も短い。

論理エアギャップの場合、ソフトウェアで隔離環境を管理することになる。一般的にこの管理ソフトウェアがデプロイされているサーバーは通常のネットワークに接続されており、攻撃者がこのサーバーにハッキングすれば隔離環境に簡単にたどり着くことができるという問題がある。

物理エアギャップが提供しているネットワークからの隔離された環境の導入は国際的なガイドラインも推奨しており、各金融機関でも導入が進んでいる。これらIDVの導入が進んだうえで実際の運用上問題になるのが、インシデントが発生したときに、複数あるバックアップデータの世代からどの世代のバックアップデータを戻せばいいのか誰も判断できないことだ。これはBCP策定時にも大きな課題となる。

そこでデル・テクノロジーズのサイバーリカバリーソリューションでは、誰がどのデータを戻せばいいのか常に判断できる状況をサポートする仕組みが必要だと判断し、改ざん防止(Immutabile)、ネットワークからの隔離(Isolated)に続く第三の「I」として、新たにデータ衛生(Intelligence)をソリューションに組み込んだ。

Vault環境で隔離されたデータを全てコンテンツレベルでフォレンジック分析を行い、暗号化、あるいは暗号化の予兆がないかを、CyberSenseというソフトウェアを使い確認する。CyberSenseはセキュリティソフトではなく、あくまでもVault環境に入ってきたバックアップデータが改ざんされていないか、あるいは改ざんされている兆候がないかということを過去7世代のデータ構造変更傾向と比較して分析する仕組みである。そのため、セキュリティソフトのように最新のシグネチャを反映させるために頻繁にバージョンアップをする必要はない。最近のランサムウェアは巧妙になっており、拡張子やファイル容量も同じものが増えてきており、メタ情報だけのチェックだけでは検知できないケースも増えてきているが、サイバーセンスはメタ情報だけでなくコンテンツレベルで検知しているため検知率が他社に比べ非常に高い。

最近Globalの金融機関で懸念されているのがメインフレームのサイバー攻撃である。メインフレームは確かに隔離された環境で稼働していることが多いが、Open系のシステムともネットワークで連携してサービスを提供しているためランサムウェアの攻撃を受けないとは限らない。そうなるとメインフレームもデータの隔離が必要になる。デル・テクノロジーズではメインフレームのサイバーリカバリーソリューションも提供している。メインフレームの仮想TapeライブラリとしてDisk Library for Mainframe(DLm)を導入することによりメインフレームのバックアップデータをVault環境に隔離することが可能となる。このIBMメインフレームに対応した仮想TapeライブラリであるDLmは内部のストレージとしてPowerProtect DDを使っている。いったんPowerProtect DDに格納されたデータはOpen系と同じアーキテクチャによりVault環境へデータを送ることが可能となり、メインフレームデータの物理隔離を実現している。

ただし、メイフレームのデータは特殊なデータのため簡単に読むことができない。そのためサイバーセンスを使ってデータの中身を分析することはできない。メインフレームにおいては現状、隔離までしか対応できていないが、Vault環境に入ったメインフレームデータは確実に外部ハッカーから守ることは可能となる。

最初に述べた通り、ランサム攻撃に対応するために現状確実に対応できることは「バックアップデータを守る」「サイバーインシデントBCPを作り訓練する」 の2つである。「バックアップデータを守る」ためにImmutable (改ざん防止)、Isolated(ネットワークからの隔離)を実装し、「サイバーインシデントBCPを作り訓練する」ことを効率的に行うためにデータ衛生(Intelligence)を活用する。また、サイバーインシデントBCPを作成するために、これらのアーキテクチャ組み込んだコンサルテーションサービスまで弊社では提供している。

デル・テクノロジーズはサイバーレジリエンス能力獲得のためのアーキテクチャとそれをBCPに組み込むためのコンサルティングによりサイバーインシデントに対するトータルソリューションをお客様にご提供できる唯一のベンダーだと自負している。

◆講演企業情報

デル・テクノロジーズ株式会社:https://www.dell.com/ja-jp