連絡態勢、顧客対応などが不十分な先も

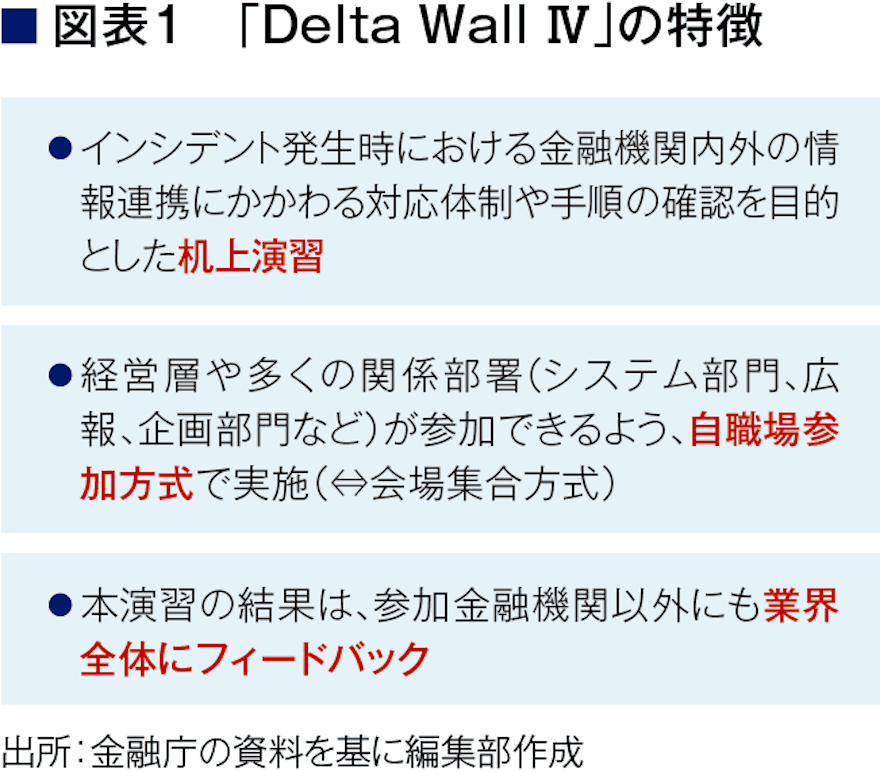

金融庁は2019年10月3日から11日までの7日間、4回目となる「金融業界横断的なサイバーセキュリティ演習(DeltaWall Ⅳ)」を実施した。参加金融機関は過去最多の約120社。顔ぶれを見ると、2018年度はサイバーセキュリティ対策の底上げを目的に地方銀行や信用金庫などが中心だったが、今回は大手金融機関のほか、資金移動業者や監査法人が加わった(図表1)。

「日本においても、サイバー攻撃は大手金融機関のみならず、中小金融機関や暗号資産(仮想通貨)交換業者にまで拡大しており、実効性のあるサイバーセキュリティ対策は急務となっている。今回は、2020年東京オリンピック・パラリンピック(以下、東京大会)開催期におけるネットワーク障害の発生およびDDoS攻撃(※1)、標的型メール攻撃などを想定したシナリオで実施し、経営者やシステム部門、広報部門、企画部門など多くの関係部署に参加いただいた」(金融庁 総合政策局総合政策課 サイバーセキュリティ対策企画調整室長の水谷剛氏)

脚注 ※

※1 ディードスこうげき。インターネット上の複数の機器からの通信により、コンピュータや通信回線の機能を停止または著しく低下させる行為

演習結果は参加社以外にも業界全体にフィードバックする。水谷氏は、「中小金融機関はインシデント対応が不十分な先が多い。今回のサイバー演習を通じて、サイバー攻撃の予告やサイバー攻撃を受けたことを認識して関係部署・監督当局に連絡すること、被害状況を踏まえ適切に顧客対応を行うこと、被害を最小限に抑えることなど、それぞれの金融機関の課題を認識していただき、インシデント対応の管理態勢強化を呼びかけたい」と指摘する。

近年、日本の金融機関をターゲットとしたDDoS攻撃、標的型メール攻撃、サーバーなどの脆弱性を突いたサイバー攻撃が多数発生している。攻撃対象としては、大手金融機関のみならず、中小金融機関や暗号資産(仮想通貨)交換業者にまで拡大し、実際に中小金融機関のWebサイトが改ざんされて不正なサイトに誘導されたり、暗号資産(仮想通貨)が流出したりしている。攻撃者は常に脆弱な箇所を探しており、対策が不十分とされる中小金融機関、例えば東京大会の競技会場から離れた地方の金融機関であっても狙われる恐れがある。

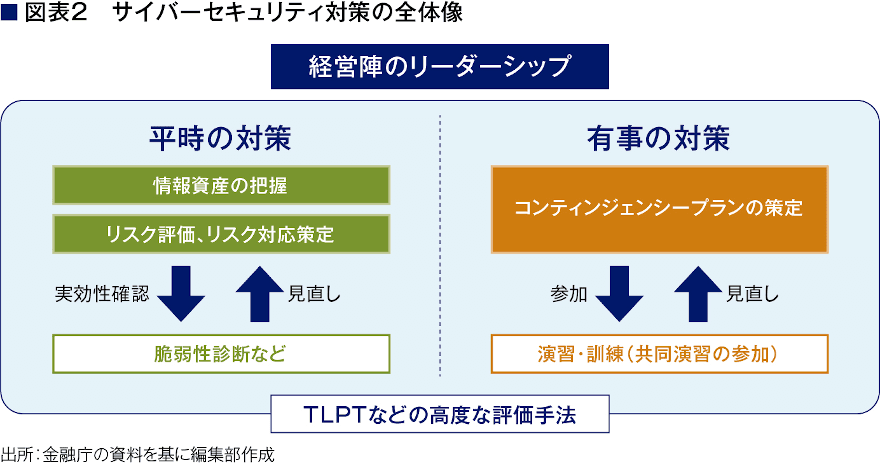

「中小金融機関の平時のサイバーセキュリティ対策は、経営陣も関与して取組計画を策定し、自主的に強化を図っている状況だ(図表2)。これまで取り組みが遅れていた、信金・信組についても、大部分はリスク評価やコンティンジェンシープラン策定が完了している。ただし、脆弱性診断(※2)を意識的に実施している先は一部にとどまり、実施基準も定められておらず、必要性が十分に浸透していないことが課題であった。

脚注 ※

※2 プログラムの不具合や設計ミスなどによるOSおよびソフトウェアのセキュリティ上の欠陥をチェックする検査

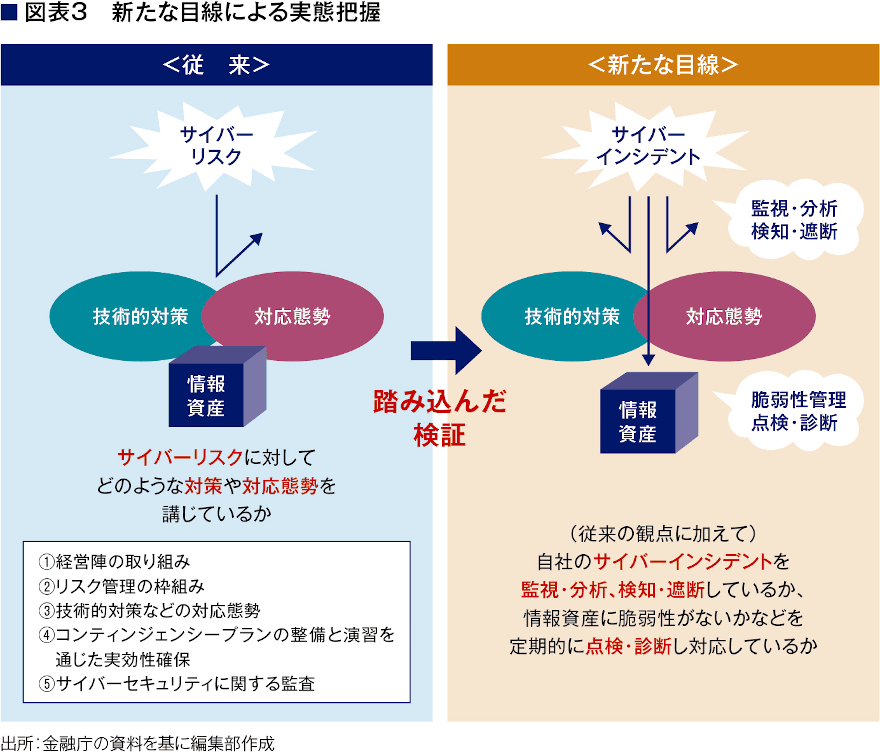

今後はリスク評価に基づく対策および対策の実効性を評価する脆弱性診断を継続していくことが重要になるだろう。また、サイバー攻撃の監視・分析の状況を的確に把握しておくことも重要である(図表3)。一方、有事の対策では、インシデント(安全が脅かされる事案)対応時における委託先との連携や顧客対応などが不十分な先がみられる。過去の演習では、インシデント対応に必要な人員が確保できていないなどの課題が認められ、インシデント対応能力の向上を図る必要がある」(水谷氏)

基礎対策済みの金融機関はもう一段上の対策を

金融庁が2018年10月に改訂した「金融分野におけるサイバーセキュリティ強化に向けた取組方針」では、大手金融機関に対し、稼働中のシステムなど実践に近い環境において実際に疑似攻撃を受けることで、システムだけでなく人や組織の対応プロセスまで評価する「TLPT(脅威ベースのペネトレーションテスト)」の実施を促す方針が示された。業界共通のガイドラインなどを策定している公益財団法人金融情報システムセンター(FISC)は2019年9月に「金融機関等におけるTLPT実施にあたっての手引書」を発刊し、理解と取り組みを後押ししている。

「TLPTでは、ベンダーなどの攻撃側は脅威シナリオに基づいてハッカーさながらの技術で防御の内側に侵入し目的を達成する。一方、金融機関などの防御側は攻撃の内容に応じて検知・対応する。このような攻撃サイドの目線を取り入れた演習を実施することで、組織全体のサイバーセキュリティ対策のレベルアップを図ることが期待できる。基礎対策ができている金融機関は、もう一段上のサイバーセキュリティ対策を目指してほしい。なお、高度な評価手法であるTLPTを実施する前提として、インターネットに面したシステムの防御能力をチェックする一般的なペネトレーションテストや、Webアプリケーションなどの脆弱性を検証する脆弱性診断などの基礎対策を着実に実施することが重要である」(水谷氏)

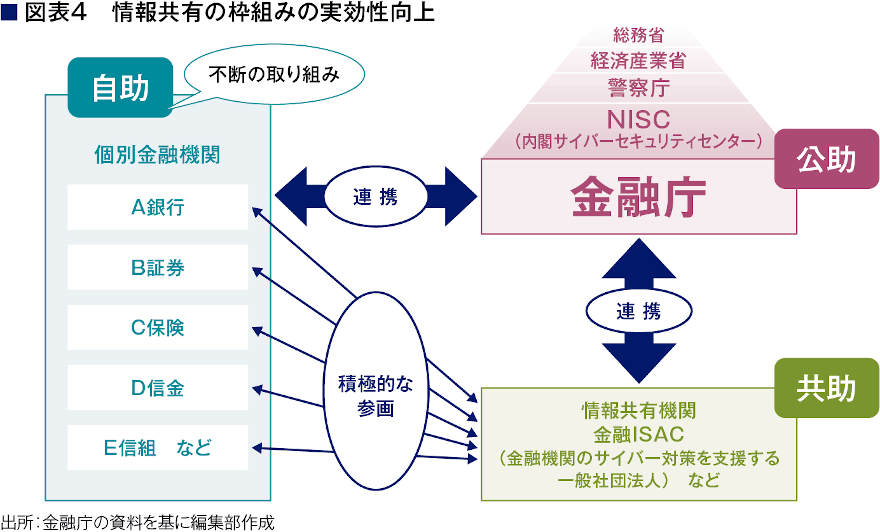

金融機関のサイバーセキュリティ対策では「情報共有」もカギとなる(図表4)。日々巧妙化するサイバー攻撃に対し、個別金融機関のみでの対応には限界がある。世界中の注目を集める東京大会ではなおさらだ。加えて、サイバーセキュリティは震災など自然災害対策と同じ「非競争分野」なので、同じ営業エリアの金融機関とも協力しやすいテーマともいえるだろう。金融機関自身による「自助」、情報共有機関などを活用した「共助」、そして金融庁などの当局の支援による「公助」の考え方のもと、官民一体となって強化を図る枠組みが欠かせない。

東京大会の期間中には、システム委託先のベンダーにおけるインシデントの発生や、担当者が休暇などで連絡が取れないといった事態も想定される。このような東京大会に関連するリスク対策でも、業界内の横のつながりによる情報交換は有効だろう。水谷氏は、「金融分野における『共助』の果たす役割は年々大きくなっている。金融庁としては、金融機関の『自助』を前提とした『共助』の重要性を一層周知していく方針だ」と語る。

2020年東京オリンピック・パラリンピック大会に向けた政府の取り組み

金融業界横断的演習「Delta Wall Ⅳ」の狙いと今後

オープンバンキング時代を乗り切るアプローチ

- 寄稿

-

金融庁水谷 剛 氏

総合政策局

総合政策課

サイバー セキュリティ対策企画調整室長