脅威・事案情報の共有を担う「対処調整センター」を設置

─2020年東京オリンピック・パラリンピック大会(以下、東京大会)の開催は夏だが、3月26日の聖火リレーのスタートで世間の注目度は一気に高まる。

山城 政府のセキュリティ戦略は、テロなどの物理的な攻撃を含む様々な緊急事態への的確な対処を目指している。具体的な対策事項としては、競技会場の安全確保やテロリストに武器を入手させないことなどがあり、そのうちの一つがサイバーセキュリティ対策の強化だ。

─東京大会のサイバーセキュリティ対策の進ちょくはどうか。

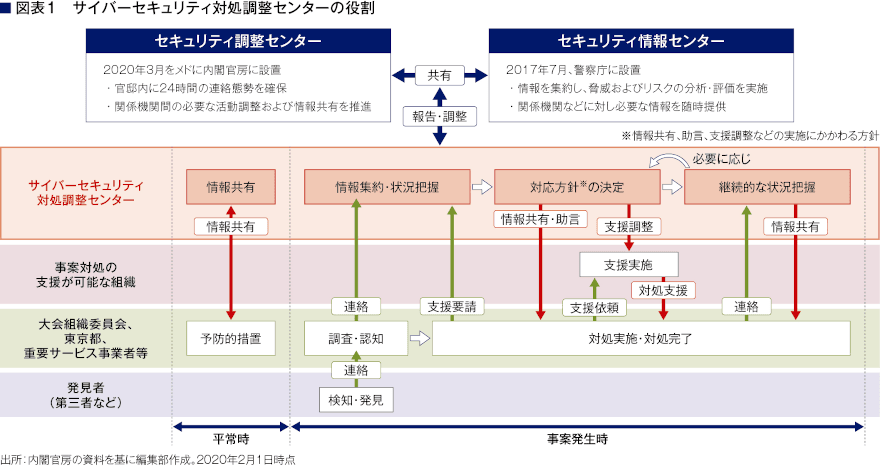

山城 政府のサイバーセキュリティ対策は、2014年11月成立のサイバーセキュリティ基本法に基づき、2015年1月に内閣官房に設置された内閣サイバーセキュリティセンター(NISC)を軸に展開している。東京大会に関しては、閣議決定されたオリパラ基本方針やサイバーセキュリティ戦略に基づき対策を推進している。大会運営に大きな影響をおよぼす重要サービス事業者などを対象にリスクマネジメントを促進するとともに、2019年4月にはサイバーセキュリティの脅威・事案情報の共有などを担う中核的組織のサイバーセキュリティ対処調整センターを設置し、関係府省庁、大会組織委員会、自治体を含めた関係組織との連携を推進している(図表1)。

─多数の関係者・組織の間で、必要な情報を迅速かつ適切に情報共有するための工夫は。

山城 例えば、情報連絡様式では、情報共有範囲を4つのレベルに分けている。「Red」は宛先限りとし、この場合は対処調整センターの重要サービス担当限定の情報となる。「Amber」は特定分野・関係者限りで、Redの対象者プラス直接関係する分野の所管省庁などの関係者のみとしている。「Green」は、オリンピック・パラリンピック関係組織やサイバー空間関連事業者などにも範囲を広げ、「White」は一般の公開情報との位置づけだ。

─サイバーセキュリティの確保には、「事前」と「事後」それぞれの対応が欠かせない。

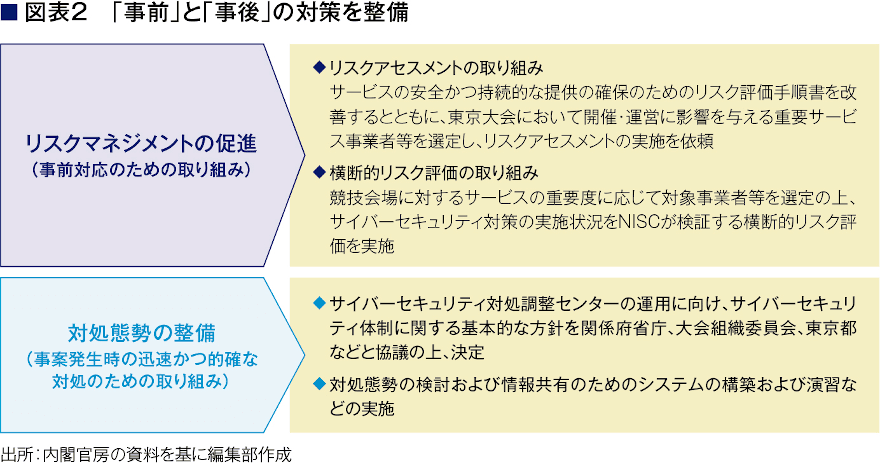

山城 事前対応では、サービスの安全かつ持続的提供のためのリスク評価手順書を改善するとともに、開催・運営に携わる「重要サービス事業者等」を選定し、リスクアセスメント(評価)を実施し、その結果への対策を進めてもらっている。また、サービスの重要度に応じて対象事業者を選定の上、サイバーセキュリティ対策の実施状況をNISCが横断的に検証している(図表2)。

「重要サービス事業者等」はリスクアセスメントを実施

─「重要サービス事業者等」の内訳は。

山城 情報通信、金融、航空、鉄道、電力、ガス、医療など23分野の計数百社を指す。対象となる重要システム例としては、ネットワークや予約・搭乗、列車運行管理、警戒警備・監視のほか、各府省庁および地方公共団体の情報関係やクレジット決済なども挙げられる。また、バスは観客にとっても重要な公共交通機関だ。そのためバス会社も対象となっている。スポーツ大会の運営やセキュリティ対策は天候によって大きく左右されるので、気象情報会社も含まれている。

─重要サービス事業者等は、どのようなアセスメントを行っているのか。

山城 第一に、自社を取り巻く状況や関係主体のニーズを踏まえ、情報システムなどの経営資源に対する「情報セキュリティリスク」を特定する。続いて、リスクに対する態度・リスク許容度などを考慮しつつ、事象結果のサービス・業務への影響度合いや発生の可能性などを評価軸として、特定されたリスクの大きさを確認する。

「リスクに対する態度」とは、例えば「20%未満のサービスレベル以下を伴う重要サービス障害の発生は年間3回以下とする」のように、事業者等がどの程度のリスクをとって事業を営むかを明らかにすることだ。「リスク許容度」とは、対応後に残るリスクの程度のことで、「50%以上のサービスレベル低下を伴う重要サービス障害の発生は年間1回」などと定める。サイバーセキュリティ環境は絶えず変化するので、重要サービス事業者等には複数回のアセスメント実施と報告を要請している。

新たな脅威の発生や技術的脆弱性の発見などサイバーセキュリティを取り巻く環境は日々変化する。重要サービス事業者等には、2020年1月までの間に間隔を空けつつ計5回アセスメントを実施してもらった。東京大会開催までにもう1回行ってもらう予定だ。

─開会式まで残りわずかな時間となった。あらためて今後の方針を教えてほしい。

山城 大会までに、セキュリティ対策が可能な限りなされるよう努め、大会を安全・安心の面から成功に導きたい。東京大会が終了し、一息つきたいが、サイバーセキュリティ対策は終わらない。東京大会をきっかけに、我が国全体としてのセキュリティ向上を図る。その長期目標も念頭に置きながら、「サービス提供者の任務保証」「リスクマネジメント」「参加・連携・協働」の3つの観点から、持続的発展のためのサイバーセキュリティエコシステムの推進を目指していく。

─本誌の読者は金融機関の関係者が中心で、経営・企画部門やサイバーセキュリティ担当者も多い。最後に、実効性の高いサイバーセキュリティ対策についてアドバイスを。

山城 短期と長期の双方のアプローチが大切ではないだろうか。ソフトウエアの問題点や脆弱性を解決するプログラム「セキュリティパッチ」を適宜更新するなど、短期的な日々の地道な取り組みは重要だ。一方、新しいセキュリティ製品の導入は費用がかかるし、内部の人材の育成・確保や外部のベンダーとの調整作業も発生する。行内システムの更新時に合わせて行うようにあらかじめ工程表を整備しておくなど、将来を見据えた長期的な視点も欠かせないと考える。

2020年東京オリンピック・パラリンピック大会に向けた政府の取り組み

金融業界横断的演習「Delta Wall Ⅳ」の狙いと今後

オープンバンキング時代を乗り切るアプローチ

- 寄稿

-

内閣官房山城 瑞樹 氏

東京オリンピック・パラリンピック

推進本部事務局参事官