JNB-CSIRTで入口、内部、出口対策を強化

─セキュリティ対策はどのように実施しているか。

岩本 私たちは2013年9月に「JNB-CSIRT」という組織を立ち上げた。これは、インターネットバンキングサービスおよび社内システム全般におけるセキュリティ・インシデント(セキュリティに関する攻撃)に対応する社内の専門チームのことである。立ち上げ以前にも社内で取り組んできたサイバー攻撃や脆弱性対策などをJNB-CSIRTに継承するとともに、さらなる体制強化を目指すため、立ち上げ当初は7名だったメンバーを14名に増員した。

─サイバー攻撃とはどのようか。

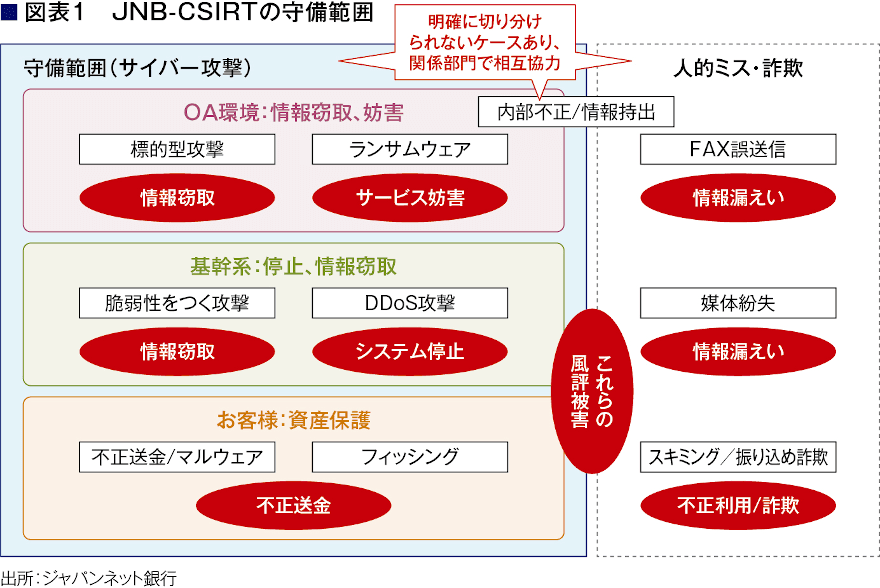

岩本 攻撃ダーゲット/守備範囲を大きく「OA環境」、「基幹系」、「お客様」の大きく3つのタイプに分けて考えている。ただし、私たちはこの3つのみを扱っているわけではない。FAX誤送信などの人的ミスやお客様の振り込め詐欺被害もセキュリティ・インシデントと切り離せない事案(図表1)のため、取り扱い関係部署はJNB-CSIRTとは別の組織となるが、組織の守備範囲を明確に分けず、時には協力して対策を立てている。

─「OA環境」への攻撃とはどのようか。

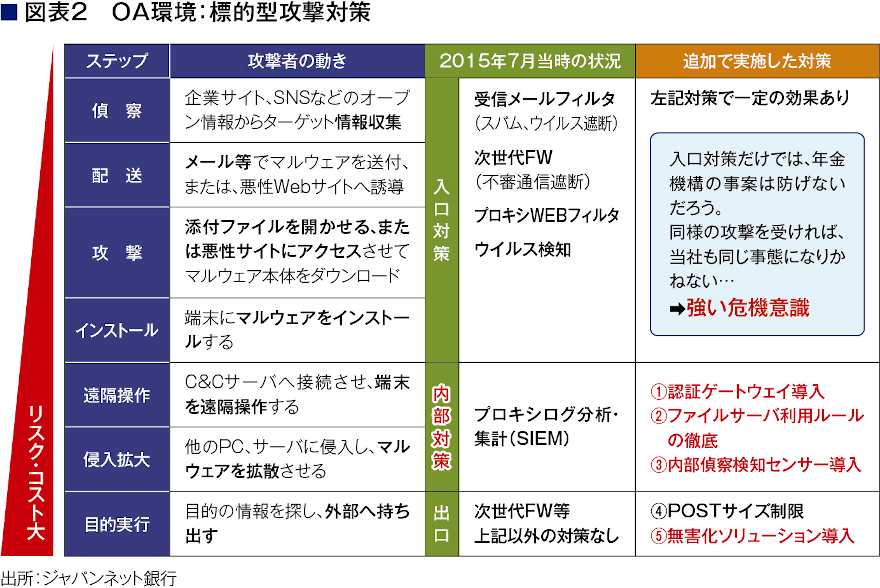

岩本 標的型攻撃が多くを占める。アンケート調査や社内メールに見せかけて不正なコードを含むファイルを添付し、開いた途端にウイルス感染してしまう類いの攻撃だ。そこで、私たちは「入口対策」、「出口対策」、「内部対策」と3つに分けて対策を行っている。入口対策とは、ウイルスや犯罪者に侵入されない防御策のこと。例えば、当社に送信されるメールに対して、スパムやウイルスを遮断するフィルタ/検疫を行うなど、複数段のセキュリティ機能を導入している。

出口対策とは、ウイルスや犯罪者が機密情報を見つけ出し、それを外部に持ち出そうとする行為を防ぐことだ。対策として「Webサイトに対するPOSTサイズ制限」を厳しく行っている。外部に送信されるデータに対して、厳しく制限をかけることで、情報漏えいを防いでいる。また、Webサイト閲覧時に不正なコードが実行されないよう無害化することで、悪意のあるサーバへの通信を防ぐ対策も行っている。

しかし、私たちは入口対策や出口対策のみでは不十分と考えている。2015年6月の日本年金機構の顧客データ流出の事案を受けて、翌月にはOA環境内部のセキュリティ対策強化の必要性を経営層に報告した。そこで、JNB-CSIRTを司令塔役に様々なリスク低減策を推進した(図表2)。それが前述の「内部対策」に当たる。特に、「内部偵察検知センサー」の導入は非常に意義のある試みと言える。通常、ウイルスや犯罪者は機密情報を探るために内部の調査行為を行う。これは普通の通信では見られない動きだ。不正な動作がないか、常時チェックしており、不審な振る舞いが確認された端末は、ネットワークから自動遮断される仕組みになっている。また、ほかにもランサムウェア対策ソフトなど多段階のウイルス対策機能をOA環境に導入することで、「横」感染(感染拡大)の防御策も強化している。

─「基幹系」への攻撃の内容と影響は。

岩本 サーバの脆弱性を突いた不正侵入やシステム停止を狙う攻撃のことだ。銀行側とお客様側で受ける攻撃や被害のタイプは異なる。まず、銀行側は、大量アクセスでシステム停止を狙うDDoS攻撃だ。近年では、攻撃を請け負うサービスも登場するなど、攻撃は大規模・深刻化している。お客様側は、偽のインターネットバンキングの画面を表示させ、ワンタイムパスワードを不正に詐取されるケースや、パソコンが乗っ取られ不正送金をされたりするケースが挙げられる。脆弱性やシステム停止を狙う攻撃への対策として、WAF/CDNを導入し、常時監視している。日本の金融機関では自社ホームページの広報画面のみで活用するケースが多い。しかし、当行ではインターネット専業銀行であることを踏まえ、現在約450万口座あるお客様の取引画面を含めて、すべてのサーバを前述の機能で防御している。

お客様側への攻撃としては、なりすましログイン/不正送金が挙げられる。JNB-CSIRTでは、お客様の取引をモニタリングしている。例えば、いつも日本のプロバイダからアクセスするお客様が、急に海外のプロバイダからアクセスした場合、それはなりすましログインである可能性は否定できない。その際は、お客様へ連絡し、確認いただくよう促している。

他社と積極的に情報共有 金融機関は柔軟性が不可欠

─オープンバンキングの海外における取り組みの現状は。

岩本 2011年12月、米国のオバマ政権時にクラウドサービスを政府が調達する際のベースラインとなるセキュリティ基準であるFedRAMP(フェドランプ)を定めた。3段階の評価のうち最高レベルの「High」を取得するのは厳しい審査を経る必要がある。クラウド事業者によっては、SOCレポート(1〜3)を準備している。特にSOCレポート2には、セキュリティや機密情報の取り扱いに関する統制状況について、監査法人などが詳細に評価し、レポートとして提示しているもの。事業者比較や評価が行いやすい点は画期的だ。

─日本の取り組みはどのようか。

岩本 経済産業省と総務省がクラウドサービスの政府調達基準の策定や基準を満たしたクラウドサービスの登録簿の策定について取り組み中だ。当行がクラウド導入やAPIを実装した際は、明確な基準は少なかったため、比較的対応が進んでいると思われ、他社から問い合わせが寄せられた。当行では、従来の銀行のような自前のデータセンターや営業店ネットワークなどを保有していない。そのため、基盤としてクラウドを活用することやAPIを実装すること(提携先サービスから取引明細の参照や振込を行うこと)は自然な流れであった。

オープンバンキングを自然な流れとして受け入れ、実施のために早くから模索をしてきた経緯がある。例えばクラウド利用では国内外のガイドラインやSOCレポートなどを参考にして基準を策定したり、他社と積極的に情報共有をしたりするなど、管理の高度化に向けて取り組んでいる最中だ。日本では米国や欧州を参考に政府や事業者を含め、探り探りといったところだろうか。

─今後、オープンバンキングによって、日本の金融機関はどうか変わるか。

岩本 昨今のFinTechの流れは継続し、よりそのスタンスが鮮明になるだろう。例えば従業員の給与支払いに関して、従来の銀行口座への現金振り込みではなく、キャッシュレス決済アプリへの振り込み(チャージ)に移行する可能性は大いにある。

給与の支払い方法が変わっても、キャッシュレス決済アプリには、銀行口座やクレジットカードなどが紐づけられているケースが多いため、金融機関におけるセキュリティ対策の重要性がますます問われることになる。

2020年東京オリンピック・パラリンピック大会に向けた政府の取り組み

金融業界横断的演習「Delta Wall Ⅳ」の狙いと今後

オープンバンキング時代を乗り切るアプローチ

- 寄稿

-

ジャパンネット銀行岩本 俊二 氏

IT統括部長

JNB-CSIRTリーダー