「ランサムウェア攻撃から学ぶ金融DX推進に抑えるべきサイバー脅威対策とは」

- 【講演者】

- サイバーリーズン・ジャパン株式会社

マーケティング本部

プロダクトマーケティングマネージャー

菊川 悠一 氏

<はじめに>

弊社はこれまでエンドポイントセキュリティの製品、およびそれにまつわるサービスを提供してきた。ランサムウェアをはじめとするサイバー攻撃は、近年ますます巧妙化・高度化している。こういった巧妙化する攻撃からどのような対策をすればいいのか。弊社が提供し、実際に成果をあげてきたソリューションも踏まえながら、紹介できればと考えている。

<最新の脅威の特徴は? なぜすり抜けるのか>

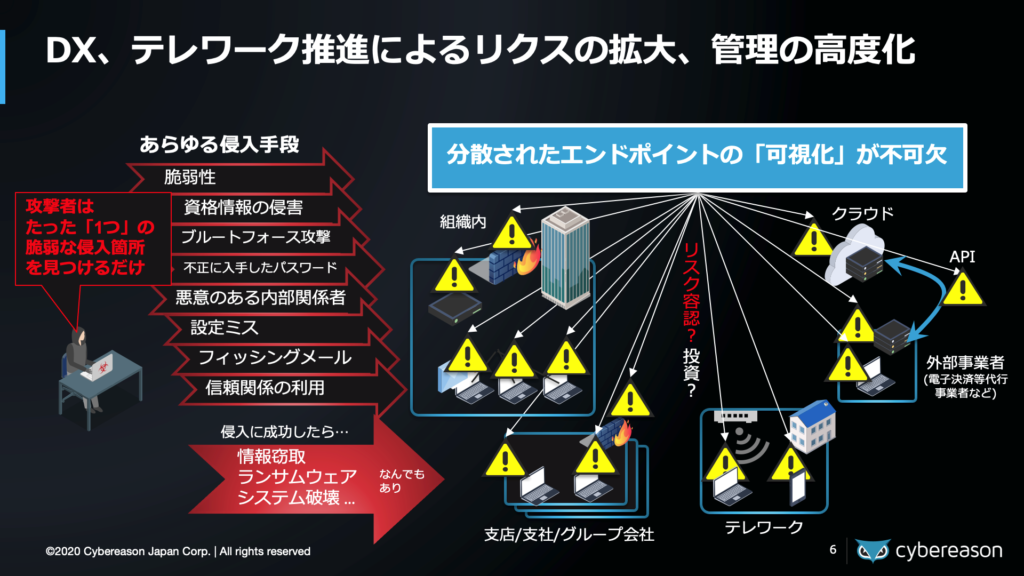

年々、サイバー攻撃は高度化してきている。攻撃手法としては、フィッシングメール、テレワーク端末を狙った攻撃、サーバーやネットワーク機器の設定不備や脆弱性を狙った攻撃などがあり、攻撃者は社内の人間にとって死角になるような弱いところを調べ上げて進入してくる。

特に狙われやすい進入口としては、メール、社内端末、サーバーネットワーク、ファイアウォール、VPN、SaaSの業務システムなどがあげられる。そこにできた抜け穴を狙い、攻撃者は攻撃をしかけてくるのだ。こうした抜け穴は、些細なことが原因でできてしまうことがわかっている。たとえば詐欺メールをうっかり開封してしまった、テレワーク端末については急ピッチでテレワークを進めたがためにセキュリティ対策が間に合わなかった、脆弱性のある部分にパッチをあてなかった……こういった些細なきっかけが抜け穴を作ることになってしまうのだ。

攻撃者はサイバー攻撃を始める数ヶ月も前から、標的となる企業や外部に公開されている機器について、あらゆるスキャニングをかけて抜け穴がないかどうかを調べ上げている。しかも、本格的な攻撃は監視体制の手薄な休日に行われることが多く、迅速な初期対応が難しいケースも少なくない。

一度ランサムウェアの侵入・実行を許してしまうと、被害が拡大してしまう危険性は高いといえる。それだけに、被害を防ぐためには、既存のセキュリティの強化、何より抜け穴になっている部分を可視化して攻撃者の侵入を防ぐことが重要だ。

たとえば、近年急速に導入が進んだDXやテレワークは業務を効率化してくれる反面、これまで考えられなかったようなビジネス上のリスクをもたらすことがある。まずは、こういったところにリスクがあると考えてもらうとよい。

<ランサムウェア攻撃の侵入手段>

ここでは、ランサムウェアの侵入手段トップ3について紹介する。

1番多いのがフィッシングである。以前、大流行したEmotetもこのタイプにあたる。統計データから、ランサムウェアについては従来からあるような詐欺メールから侵入するケースが一番多いことがわかっている。

2番目に多いのが、RDPといわれるWindowsのリモートデスクトッププロトコルを悪用した攻撃がランサムウェア攻撃に使われるケースである。この攻撃の特徴はリモートワーク端末が標的にされていることだ。具体的な手口としては、脆弱性を突いた攻撃、不正ログインがみられた。この攻撃に対する有効な対策は、何かしらのセキュリティ対策をきちんと行うことだ。たとえば、リモートワーク端末にグローバルIPアドレスが設定されることがあるが、グローバルIPアドレスは世界中からアクセスできてしまうIPアドレスになる。攻撃者はこのグローバルIPアドレスに抜け穴がないかを調べ上げ、攻撃をしかけてくる。もしリモートワーク端末にグローバルIPアドレスが割り当てられている場合はプライベートIPアドレスに変更できる環境を整えるだけで、防げる脅威もある。このようにリモートワーク端末については今すぐ実行可能なセキュリティ対策もあるので、不安な方はすぐに検討・実行してほしい。

3番目に多かったのは、VPNの端末などの脆弱性を悪用した攻撃や不正ログインである。具体的な被害事例としては、2021年にニュースになったコロニアル・パイプライン社の事件があげられる。既に本件では、攻撃者が不正ログインにより社内環境に侵入したことがわかっている。被害企業では、2要素認証をしておらず、1段階のユーザー名・パスワードでログインして社内にアクセスできるような状況になっていた。その状況に目を付けた攻撃者は何らかの方法で既に退職していた社員のアカウントを盗み取り、VPNゲートウェイ経由で侵入に成功したのである。昨今、ログインの認証方法として2要素認証などが既に多く採用されているが、不正ログインを阻止するためには、こういった新しい多要素認証方式を取り入れることも有効だ。

<サプライチェーン攻撃の進化>

ランサムウェアと並び、重大な脅威となっているのがサプライチェーン攻撃である。サプライチェーン攻撃は、海外拠点や取引先などの中からセキュリティが手薄なところを踏み台にして攻撃をしかけるものである。

こうしたサプライチェーン攻撃は年々増加しており、サービスプロバイダーやセキュリティ運用を代行するマネージドサービス、正規のソフトウェアの中にマルウェアを注入して感染させるという新たな手口も登場している状況である。サプライチェーン攻撃は年々手口が巧妙化し、従来型の対策では対応が難しくなっている。自社組織、あるいは自社のテレワーク端末のセキュリティ対策が万全であっても、サプライチェーン攻撃によって社内のシステム内に侵入されるおそれがある。

サプライチェーン攻撃の事例としては、SolarWinds社の事件があげられる。本件では正規のソフトウェアにバッグドアが仕込まれていたため、従来のシグニチャー型のアンチウイルスでは検知ができなかった。今後は、悪い振る舞いを検知し、阻止できるような次世代アンチウイルスやEDRといったソリューションが求められる。

<サイバー脅威は経営リスク>

ランサムウェアをはじめとするサイバー攻撃は、経営上のリスクである。直接的な損害に限っても、ランサムウェアの身代金による被害のほか、損害賠償や行政に対する制裁金の支払いといった金銭的な被害が発生しうる。そのほか、業績悪化や株価の下落、ブランド価値の毀損といった損害も考えられ、一度被害にあってしまうと企業としては莫大な損害を受けることになる。

こうした損害の範囲・金額をみるだけでも、IT部門・セキュリティ部門の人間だけでは太刀打ちできない状態になっていることがわかるだろう。サイバー脅威は、企業の経営基盤を揺るがすものだ。それだけに経営者側がセキュリティインシデントに対する意識を高め、部署を横断する形で万が一の事態に向けた対策を進めていくことが求められている。

<最新のランサムウェアは多重脅迫型>

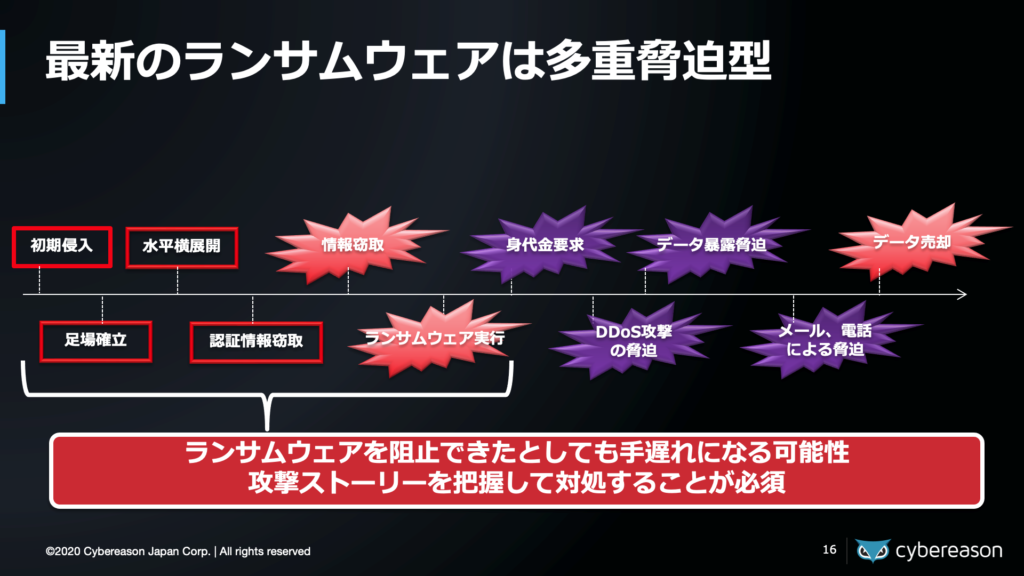

ランサムウェアの中でも、最近トレンドになっているのは多重脅迫型といわれているタイプである。多重脅迫型ランサムウェアの特徴は、情報を盗み取ってファイルを暗号化する、身代金をむしりとる、最後にデータを売却する、といったように、何段階にも分けて収益化をはかっていることだ。こうした多重脅迫型のランサムウェアが全体に占める割合は7割といわれている。

<最後に>

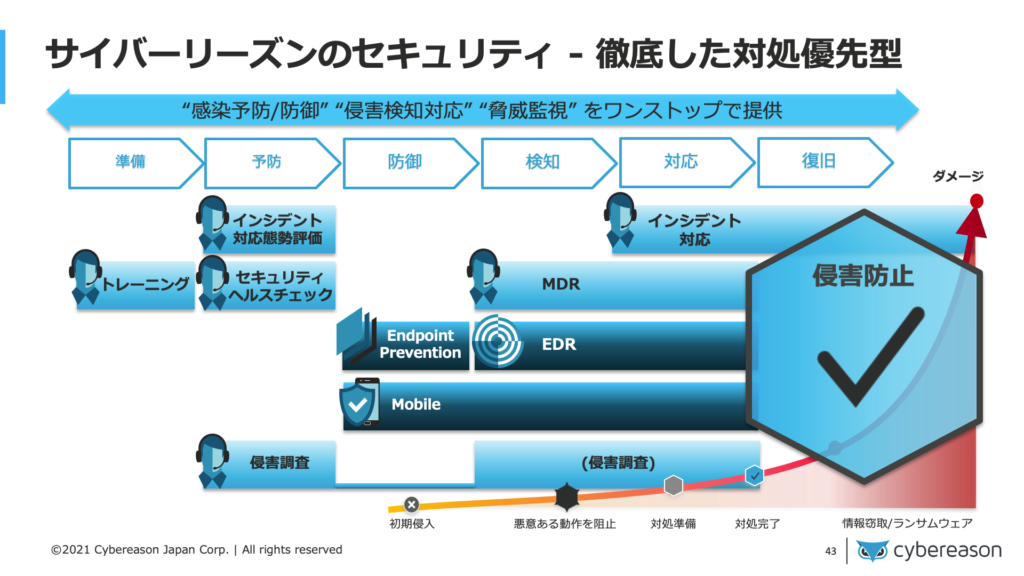

ランサムウェアというとデータが暗号化されて初めて存在が発覚するケースも多いが、実は攻撃者側ではその前段階で数々の攻撃をしかけてくる。それだけに対策にあたっては、初期侵入からランサムウェアを実行する段階までの攻撃全体をしっかり把握・可視化し、また脅威に対してすばやく対処できるソリューションが必要だ。

なお、弊社では、サイバーセキュリティ対策の準備段階から有事の際の復旧対応まで包括的にサポートするためのソリューションを提供している。これらのソリューションの提供を通して、今後ともみなさまのサイバーセキュリティ強化の支援をさせていただければと思っている。

◆講演企業情報

サイバーリーズン・ジャパン株式会社:https://www.cybereason.co.jp/