「ホワイトハッカーを企業が利用!?DX時代に求められるBug Bountyの世界とは」

- 【講演者】

- 株式会社スリーシェイク

Sreake事業部 Bugtyプロダクトマネージャー

尾張 厚史 氏

今回は「ホワイトハッカーを企業が利用!?DX時代に求められるBug Bountyの世界とは」というテーマでセキュリティ分野におけるToil(労苦)を減らす試みの1つである「Bug Bounty」、すなわちホワイトハッカーの知見を借りて行う脆弱性対策についてお話しできればと考えている。

<DX時代に起きた変化>

セキュリティをめぐる課題に触れる前に、その前提となるDX時代に開発の現場で起きた変化について簡単に触れておきたい。

世の中の急激な変化に対応するためにも、現場では高速での開発が求められるようになっている。週1ペース、月1ペース、場合によっては1日に数回デプロイする、という企業も珍しくない。こうしたプロダクト開発の高速化の変化にセキュリティ対策は追従できていない状況だ。

一方、エンジニアの働く場所の多様化、SaaSを始め開発に利用される技術・プラットフォームの増加に伴い、セキュリティ担当者が目配りしなければならない範囲も広がっている。また、セキュリティ人材が不足していると回答した企業が9割に上るというデータもあり、現場のセキュリティ担当者は厳しい状況に置かれているのが現状だ。

<「脆弱性」と対策>

サービスやソフトウェアの脆弱性は、セキュリティ上大きなリスクとなりうる。脆弱性のことを、ここではアプリケーションおよびソフトウェア製品のセキュリティ上の弱点と定義する。こうした脆弱性は攻撃者に狙われる急所になる。

プロダクトやサーバの脆弱性を悪用した攻撃は毎月のように起きている。こうした事態に危機感を抱き、既にファイアーウォール、IPS・IDS、WAFといったセキュリティ対策の仕組みを導入されている企業は多いのではないか。さらに、プロダクト開発の段階で脆弱性診断を取り入れている企業も珍しくないと思われる。

<現状の取り組みにおける課題>

現状、サービス・ソフトウェアに対する脆弱性対策については、上記で紹介したようにあらかじめ脆弱性を把握した上で、それを防ぐようにアプリケーション開発を行い、必要に応じて脆弱性を診断するというのが一般的な流れだ。しかし、こうした現状の取り組みには、3つの課題が存在する。

1つ目の課題は高頻度なアプリケーション改修に対応できないことだ。毎日毎月のように改修が行われているのにも関わらず、その都度脆弱診断を行うのは不可能ではないかという懸念がある。

2つ目の課題は進化する攻撃手法、技術に対応できない点だ。プロダクト開発を行うエンジニアに最新のセキュリティ知識があるのかという点が問題になる。

3つ目の課題はセキュリティ人材の不足だ。ここまで述べてきた課題、とるべき対策を理解していたとしても、対応できる人がいるのかという問題がある。

以上のような現状を踏まえると、今後さらに高速・多様化していくシステム開発に、現在のようなやり方でセキュリティが対応するのは難しいと言える。

<システム開発と脆弱性>

ここからはシステム開発における脆弱性の問題について触れつつ、先ほど述べた課題にどう対応するのかというテーマについて話していきたい。まず、世の中の高速開発に追随しているプロダクトが、現在行っているセキュリティ対策について見ていく。

企画・設計・実装・テスト・リリースという各プロセスのうち、脆弱性が混入する可能性があるのは、企画・設計・実装のプロセスである。高速開発をしている企業は、これらのプロセスに各種のセキュリティツールを組み込み、開発しながら脆弱性を発見し、効率的にセキュリティ対策を行っている。開発と同時にセキュリティ対策を行う継続的セキュリティの考え方は、DevSecOpsとも呼ばれる。もっとも、この仕組みにも、ツールそのものへの理解が求められる、仕組みを検討・構築・運用する人材が必要になる、発見した脆弱性を検討してトリアージする必要がある、といった課題は残る。

<Bug Bounty(バグバウンティ/バグ報奨金制度)とは>

高速開発に寄り添うツールや仕組みができたとしても、そこで見つかる脆弱性は氷山の一角に過ぎない。今後、技術革新や社会の変化に伴い、システム開発側も攻撃者側も大きく進化する。

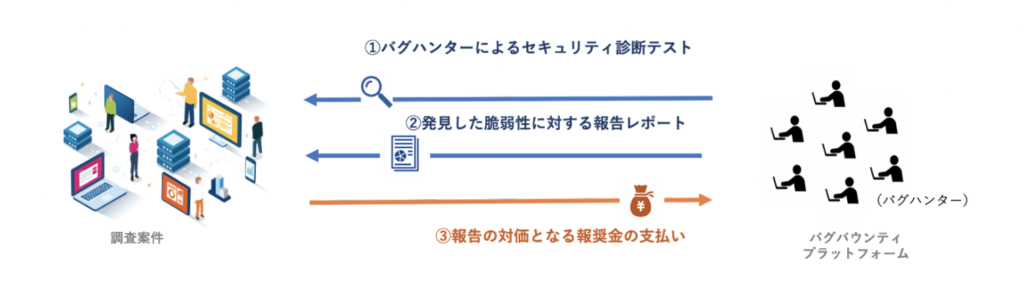

そこで、高速開発に追従でき、進化する攻撃手法、技術にも対応できる仕組みの1つが、今回紹介するBug Bountyだ。Bug Bountyはバグ報奨金制度ともいい、企業が自社のプロダクトやサービスに関する調査をホワイトハッカーに依頼し、脆弱性が見つかった場合には発見者に報奨金を払う仕組みである。

脆弱性について、特定の企業や人、チームが対応できる範囲は限定される。ならば、自社のプロダクトの脆弱性を世界中の知見を集めて調べてもらうべきではないかというのが、発想の根底にある。いわゆるソフトウェア開発におけるオープンソースに近い考え方といえよう。

ハッカーに自社のシステムを見せるのは不安だという企業の方もいるかもしれない。

倫理的なハッカーはホワイトハッカーともよばれ、法律の範囲内やBug Bountyのルールに従って行動する。例えば、プラットフォームに参加するためには身元確認を(Onfidoによって実施)する必要がある。また、米国やその他の国の制裁/OFAC (Office of Foreign Assets Control) リストチェックも行っている。そういったプロセスを経て企業のシステムに潜む脆弱性を発見し改善を促してくれる。

自社にいかに優れた開発者がいたとしても、脆弱性をなくすことは不可能である。こうした現実を踏まえ、現在、GoogleやMicrosoftをはじめとする大企業でもBug Bountyは活用されている。

<Bug Bountyのメリットおよび課題>

ホワイトハッカーによる脆弱性発見のプロセスのメリットは、実際の攻撃者と同じ手法を使って侵入を試み、脆弱性を発見してくれる点だ。これにより攻撃者目線で脆弱性を発見することが可能になる。また、24時間365日脆弱性の調査をしてもらえるのもメリットといえる。

もっともBug Bountyにも課題がないわけではない。企業側にセキュリティの知見や運用ノウハウが求められる、ホワイトハッカーとコミュニケーションを取れるだけの英語力・専門用語の理解力が必要になるといった課題もある。弊社では、運用業務の代行サービスを行っている。ご興味のある方はお問い合わせいただければ幸いである。

<セキュリティ分野の将来について>

ソフトウェア・プロダクトを高速に開発する流れは今後も加速していくだろう。そこに追随するセキュリティ担当者の対応もさらに高速かつ複雑になっていくことが予想される。高速開発に対応する、1つの会社・チーム・人に依存しない体制を作る、という点で、今後の脆弱性対策は以下の2点に収束していくのではないか。

1点目は、DevSecOpsが一般的になることだ。実装からテストの中で継続的に脆弱性発見と修正を行う流れが定着することが想定される。

2点目は、Bug Bountyの普及である。世界中のホワイトハッカーが攻撃者と同じ最新の手法で常時脆弱性の発見を行うことで、セキュリティを高める仕組みが今後盛んになるのではないか。

後者のBug Bountyについては、まだ日本での実施例も少ない。弊社のサービスと合わせ、脆弱性対策の1つの手段としてご検討いただければ幸いだ。

<会社紹介>

スリーシェイクは「Toil(労苦)をなくすプラットフォーマーになる」というビジョンの下、SRE(サイト信頼性エンジニアリング:インフラおよびIT運用におけるソフトウェア・エンジニアリング・アプローチ)導入などの分野で企業のみなさまを支援してきた。支援を行う中でセキュリティについて相談を受ける事が増え、脆弱性診断をはじめセキュリティの事業もはじめた。

◆講演企業情報

株式会社スリーシェイク:https://3-shake.com/